Keylogger 4.0 - Registre a Atividade do Teclado com Segurança

Keylogger 4.0 é uma ferramenta avançada para registrar a atividade do teclado, com segurança e recursos de criptografia.

Keyloggers são programas extremamente perigosos que hackers instalam no sistema de qualquer usuário com o objetivo de roubar senhas, informações de cartão de crédito, etc. Os keyloggers armazenam todas as teclas digitadas pelos usuários no computador e fornecem aos hackers informações importantes sobre o usuário.

Cada tipo de keylogger é perigoso porque eles podem registrar suas teclas digitadas, rastrear todas as suas atividades e registrar sites abertos.

Se você estiver usando um computador com um Keylogger instalado, isso significa que suas informações importantes podem ser facilmente roubadas. Portanto, a melhor maneira é verificar se o seu computador possui um Keylogger instalado ou não. No artigo abaixo, a WebTech360 orientará você sobre como encontrar e remover completamente keyloggers do seu sistema.

Se você não sabe muito sobre keyloggers, não perca este artigo: Aprenda sobre keyloggers

Como encontrar e remover keylogger no computador

Existem vários sinais que indicam um ataque de keylogger ao seu sistema. Aqui estão os sinais mais comuns:

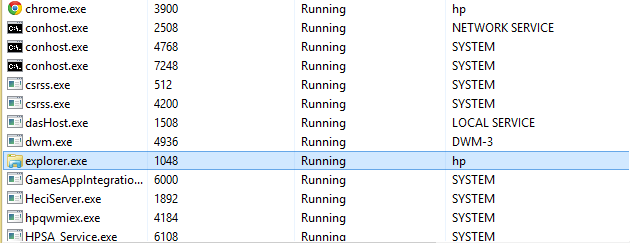

Use o Gerenciador de Tarefas para detectar se um Keylogger está instalado no seu sistema ou não, é muito simples, basta seguir os passos abaixo:

Primeiro, abra o Prompt de Comando digitando cmd na caixa de Pesquisa no Menu Iniciar e depois clicando em Prompt de Comando na lista de resultados da pesquisa.

Em seguida, na janela do Prompt de Comando, digite o comando abaixo e pressione Enter:

netstat –ano

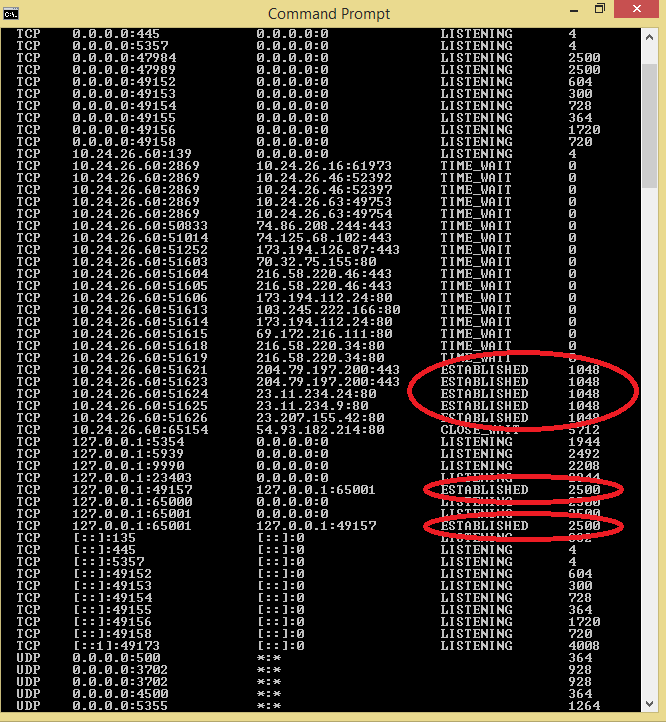

Neste momento, a janela do Prompt de Comando será exibida conforme mostrado abaixo:

Os dados recebidos serão exibidos em 5 colunas. Você só precisa prestar atenção às linhas definidas como " Estabelecido" .

Na ilustração acima, você verá 2 PIDs definidos como Estabelecidos, o primeiro valor é 1048 e o segundo valor é 2500.

Em seguida, abra o Gerenciador de Tarefas e vá para a aba Detalhes .

Agora você pode ver claramente que o explorer.exe tem um ID de valor 1048. No entanto, este é um serviço importante do sistema, então pode-se confirmar que este é um programa seguro, não um keylogger.

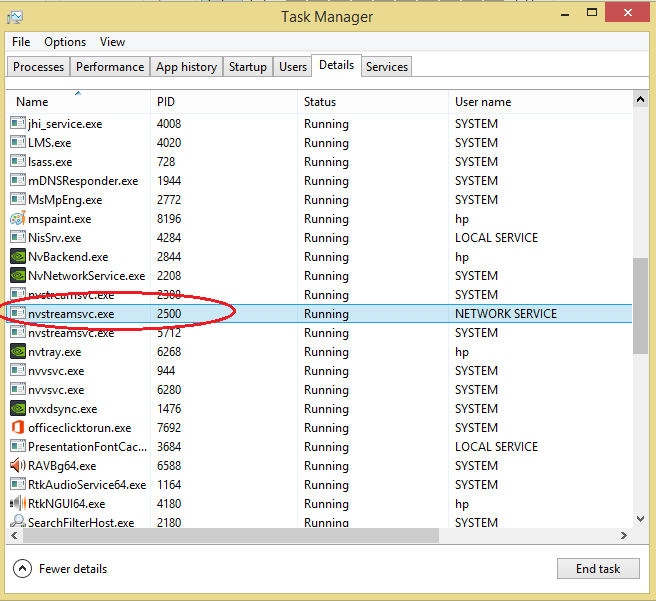

Em seguida, volte para a janela do Gerenciador de Tarefas e encontre o processo com PID 2500.

Você verá nvstreamsvc.exe com ID 2500. No entanto, após investigação, descobrimos que nvstreamsvc.exe é um programa instalado pela Nvidia com a placa de vídeo. Portanto, podemos confirmar que o sistema não possui nenhum keylogger instalado.

Siga os mesmos passos para verificar se seu sistema tem algum keylogger instalado?

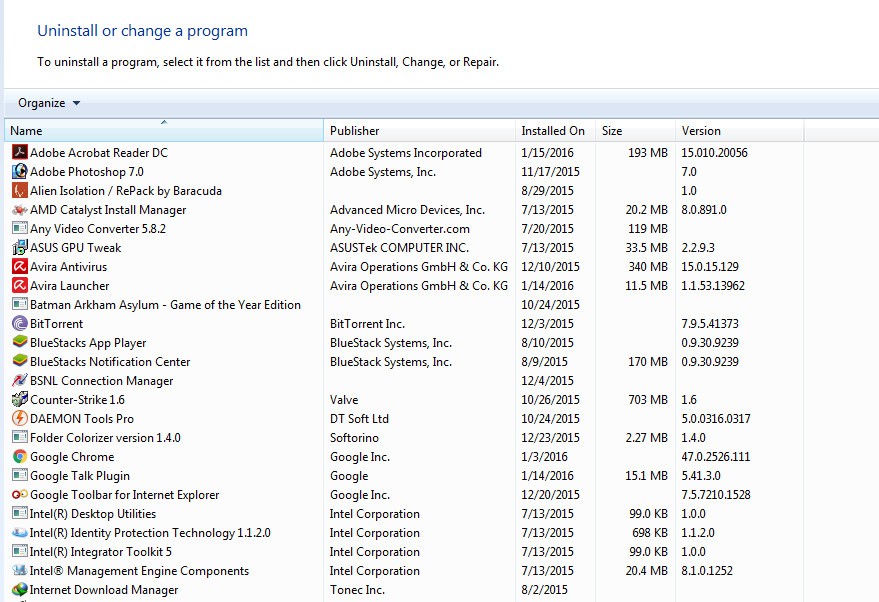

Às vezes, em alguns casos, keyloggers podem ser encontrados nos programas que você instala no seu sistema, se os hackers não esconderem esses programas.

Agora, a tela exibirá uma lista de todos os programas que você instalou. Se encontrar algum programa que não instalou, é provável que tenha sido instalado por hackers. Clique com o botão direito do mouse no programa e selecione Desinstalar .

Quando esses programas forem removidos, o keylogger também será removido do seu sistema, e você estará em um estado "seguro".

Em alguns casos, os usuários podem recorrer à solução de um aplicativo de terceiros para remover completamente o keylogger do sistema. Atualmente, existem muitas ferramentas anti-rootkit disponíveis no mercado, mas vale a pena mencionar qual é a mais eficaz.

Aqui estão 3 das melhores ferramentas que você pode conferir:

- Malwarebytes Anti-Rootkit Beta:

O Malwarebytes Anti-Rootkit Beta (MBAR) é uma ferramenta gratuita projetada para ajudar os usuários a detectar e remover rapidamente Rootkis — tipos de malware que operam de modo oculto e sofisticado no sistema.

O Malwarebytes Anti-Rootkit Beta possui tecnologia de ponta para detectar e remover os piores rootkits maliciosos. O arquivo também inclui um utilitário útil para reparar danos causados pela presença de rootkits. Isso requer uma reinicialização para aplicar as correções.

Modo de usar:

- Norton Power Eraser:

O Norton Power Eraser é uma solução simples para detectar e remover malware e vírus que não podem ser detectados usando métodos tradicionais.

- Verificação de segurança Kaspersky:

O Kaspersky Security Scan tem a capacidade de escanear o sistema em velocidade extremamente rápida, ajudando você a verificar se há vírus, malware ou spyware no sistema para que você possa encontrar rapidamente maneiras de destruir esses vírus e malware.

Baixe o Kaspersky Security Scan para o seu computador e instale-o aqui.

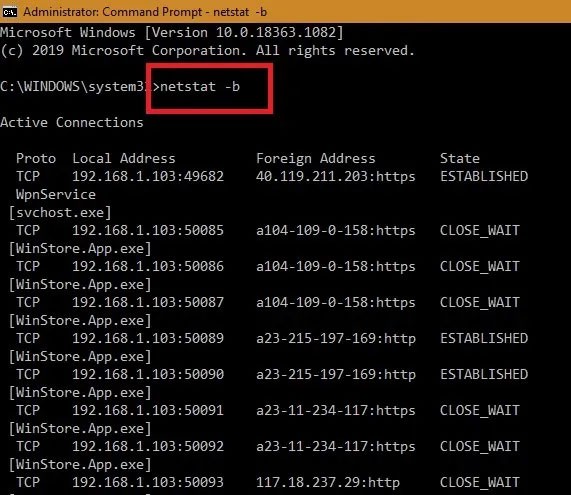

Depois de garantir que ninguém mais esteja conectado ao seu computador, é importante verificar se há alguma conexão suspeita de internet no seu dispositivo. Para isso, abra a linha de comando do Windows no modo de administrador e digite o seguinte:

netstat -b

Todos os sites e softwares conectados online ao seu computador Windows agora estão visíveis. Aplicativos conectados à Windows Store, ao navegador Edge ou a outros aplicativos do sistema, como " svchost.exe ", são inofensivos. Verifique seu endereço IP online em busca de locais remotos suspeitos.

A criptografia de teclas digitadas é uma ótima maneira de prevenir keyloggers, criptografando todas as teclas digitadas antes que sejam enviadas online. Se você for vítima de um ataque de keylogger no nível do hipervisor, o malware só conseguirá detectar os caracteres aleatórios criptografados.

O KeyScrambler é uma das soluções mais populares de criptografia de teclas. É livre de vírus e seguro para uso com mais de um milhão de usuários pagos. A versão pessoal do software é gratuita e pode proteger dados de teclas digitadas em mais de 60 navegadores.

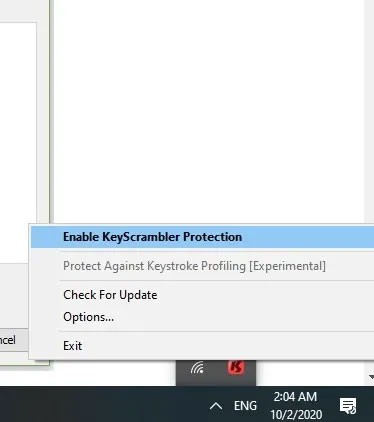

Depois de instalado, você pode ativar o KeyScrambler na bandeja do sistema à direita.

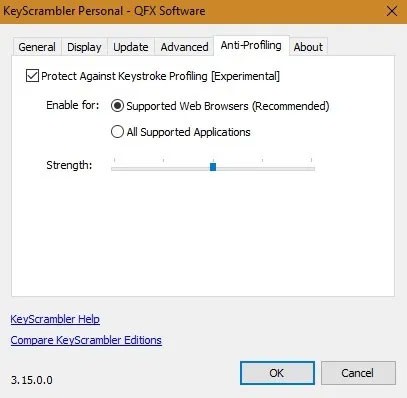

Em Configurações , você pode se proteger contra o registro de digitação. Isso é feito usando um recurso de censura de ritmo de digitação para proteger seu anonimato de sites que tentam rastrear sua maneira de digitar.

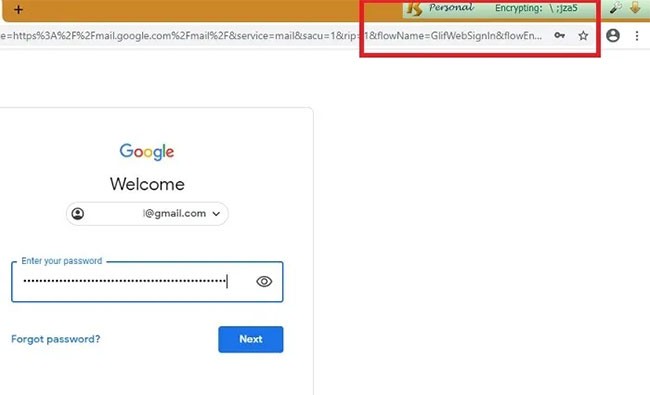

Assim que você digitar as teclas em qualquer navegador, como Google Chrome ou Firefox, o KeyScrambler codificará todas as teclas que você puder ver diretamente na tela.

Por fim, você também deve verificar as configurações do seu navegador em busca de alterações suspeitas. Keyloggers frequentemente interferem nas configurações do navegador para capturar as teclas digitadas, portanto, revise todas as configurações com atenção e certifique-se de que não tenham sido adulteradas ou alteradas sem o seu conhecimento.

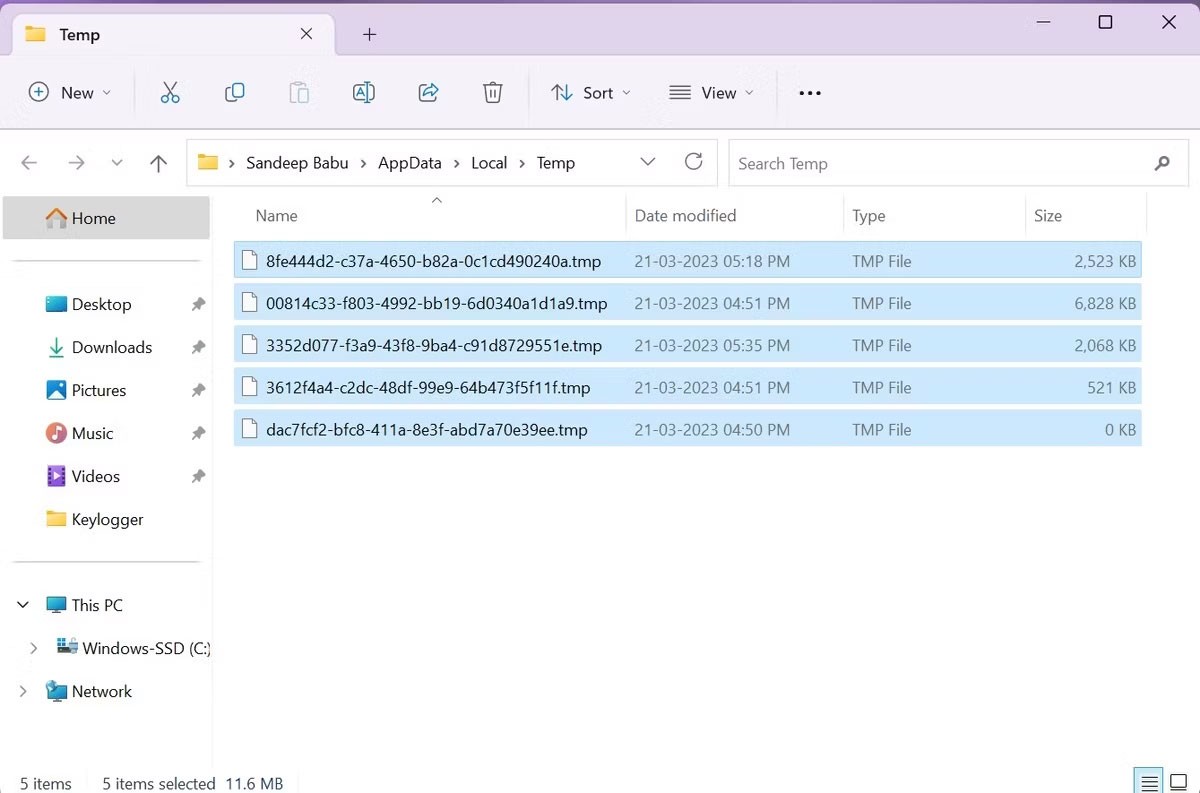

Às vezes, keyloggers se escondem em arquivos temporários para evitar serem detectados, especialmente aqueles baixados de sites maliciosos. Portanto, você também deve verificar seus arquivos temporários em busca de programas suspeitos.

Como os arquivos temporários geralmente são muito confusos para detectar programas suspeitos, é melhor excluir todos os arquivos temporários do seu PC.

Feche todos os programas em execução no seu PC. Pressione Windows + R e digite "%temp%". Clique no botão OK. Isso abrirá a pasta de arquivos temporários. Selecione todos os arquivos e exclua-os.

Keyloggers podem se disfarçar de programas legítimos, então você deve verificar seu PC com um programa antivírus confiável para ver se ele tem um keylogger.

Embora o Microsoft Defender ofereça segurança razoável, você deve considerar comprar um programa antivírus pago para aumentar a segurança do seu PC.

Se você seguiu os métodos acima, mas ainda suspeita que um keylogger esteja instalado no seu computador, pode usar o modo de segurança com rede para funcionar. Para entrar no modo de segurança com rede, pressione F8 ao ligar o computador e use as teclas de seta para encontrar esse modo e, em seguida, pressione Enter para selecionar. Ao acessar o modo de segurança com rede, você só tem permissão para executar arquivos no seu sistema operacional e interromper todas as outras atividades, portanto, o keylogger instalado no computador não poderá mais rastreá-lo.

Este é um dos recursos extremamente úteis que você não deve perder.

Existem alguns keyloggers tão perigosos que só podem ser detectados por métodos profissionais. Portanto, para manter seus dados protegidos contra keyloggers, você deve usar o bloco de notas ao inserir nomes de usuário e senhas em formulários de login. Salve os nomes de usuário e senhas no bloco de notas e copie-os para o seu navegador. Alguns keyloggers não têm permissão para registrar as teclas digitadas no bloco de notas.

Se você possui dados importantes e sensíveis armazenados em seu computador, é fundamental protegê-los desses keyloggers. Encontrar e detectar um keylogger pode levar muito tempo, pois ele pode vir da internet, já que muitos softwares são baixados de sites não oficiais. Também vale a pena procurar uma fonte segura para baixar softwares e, ao instalá-los, monitorar todo o processo para evitar a instalação de ferramentas indesejadas.

A maneira mais eficaz de remover um keylogger é usar uma ferramenta antimalware. Execute uma varredura completa do seu sistema e siga as instruções do programa para remover quaisquer arquivos maliciosos encontrados. Você também pode usar um programa antispyware específico para detectar keyloggers com mais precisão.

Proteger seu PC contra keyloggers é essencial para garantir a segurança e a privacidade dos seus dados. Agora que você sabe como verificar a presença de keyloggers, o próximo passo é proteger seu PC para evitar ataques de keyloggers. Além disso, para proteger seus dados confidenciais, você deve ter cuidado com outro malware que rouba informações, chamado FormBook .

Boa sorte!

Veja mais artigos abaixo:

Keylogger 4.0 é uma ferramenta avançada para registrar a atividade do teclado, com segurança e recursos de criptografia.

No início dos anos 2000, a segurança do sistema operacional Windows dependia muito de software antivírus de terceiros.

Cansado da tela branca do Microsoft Edge ao iniciar? Siga nosso guia passo a passo com soluções comprovadas, como limpar o cache, desativar extensões e muito mais, para restaurar a navegação fluida instantaneamente. Funciona no Windows 11/10!

Descubra os melhores jogos offline no Microsoft Edge! Explore joias escondidas como Surf, Paciência e muito mais para se divertir sem interrupções, mesmo sem internet. Perfeito para pausas rápidas e sessões prolongadas.

Cansado de temas do Rainmeter desalinhados no Microsoft Edge? Este guia definitivo resolve o erro de posicionamento de temas do Rainmeter no Microsoft Edge com soluções passo a passo, configurações e dicas para um alinhamento perfeito das sobreposições. Recupere a sua personalização perfeita!

Cansado do Microsoft Edge travando com o erro "Imagem Corrompida" no Windows 11? Descubra soluções comprovadas, passo a passo, como verificações SFC, reparos DISM e redefinições do Edge para voltar a ficar online rapidamente — sem necessidade de conhecimentos técnicos!

Está com problemas com o erro de configuração lado a lado do Microsoft Edge? Siga nossas soluções comprovadas, passo a passo, para resolvê-lo rapidamente e restaurar uma navegação tranquila. Sem necessidade de conhecimentos técnicos!

Está com dificuldades para resolver o erro do Gateway de Área de Trabalho Remota do Microsoft Edge? Descubra soluções passo a passo que funcionam nas versões mais recentes do Edge. Limpe o cache, redefina as configurações e muito mais — sem precisar de conhecimentos técnicos!

Cansado dos problemas com as configurações do Microsoft Edge Winaero Tweaker? Obtenha soluções permanentes para configurações que não são aplicadas, redefinições e ajustes que falham nas versões mais recentes do Edge. Guia passo a passo com capturas de tela para resolução rápida.

Está com dificuldades para acessar a barra lateral do Microsoft Edge em 2026? Descubra soluções passo a passo, desde reinicializações rápidas até redefinições avançadas, para recuperar sua barra lateral instantaneamente. Atualizado com os patches mais recentes do Edge para uma navegação perfeita.

Está com dificuldades para ativar o Isolamento de Núcleo do Microsoft Edge? Descubra soluções passo a passo para problemas com o Isolamento de Núcleo, incluindo ajustes na BIOS, atualizações de drivers e reparos do Windows para aumentar sua segurança instantaneamente.

Cansado de atrasos frustrantes? Aprenda como corrigir o erro de lentidão na pesquisa do Google no Microsoft Edge em 2026 com guias passo a passo comprovados. Restaure pesquisas fluidas no Google instantaneamente – atualizado para 2026!

Cansado da busca pausada do Microsoft Edge bloqueando suas pesquisas em abas? Obtenha soluções comprovadas, passo a passo, para reconstruir seu índice, acelerar o Edge e eliminar o erro de vez. Funciona nas versões mais recentes!

Está com problemas com o erro MSI 1722 ao instalar ou atualizar o Microsoft Edge no Windows 11? Siga nosso guia de solução de problemas com soluções simples e eficazes para que o Edge volte a funcionar perfeitamente. Sem necessidade de conhecimentos técnicos!

Está com dificuldades para centralizar os ícones do Microsoft Edge na barra de tarefas do TaskbarX? Descubra etapas comprovadas de solução de problemas para restaurar o alinhamento perfeito dos ícones na sua barra de tarefas do Windows. Inclui soluções rápidas, dicas avançadas e estratégias de prevenção.

Está com dificuldades com travamentos em jogos no Microsoft Edge VBS? Descubra os passos comprovados para corrigir o problema de travamento em jogos no Microsoft Edge VBS em 2026. Recupere o desempenho fluido em jogos no Edge com nosso guia especializado e atualizado. Aumente seu FPS agora mesmo!

Está com dificuldades para resolver o aviso de ataque HSTS no Microsoft Edge? Obtenha as melhores soluções de 2026 com guias passo a passo para solucionar esse alerta de segurança frustrante rapidamente. Limpe o cache, redefina as configurações e mantenha-se seguro!