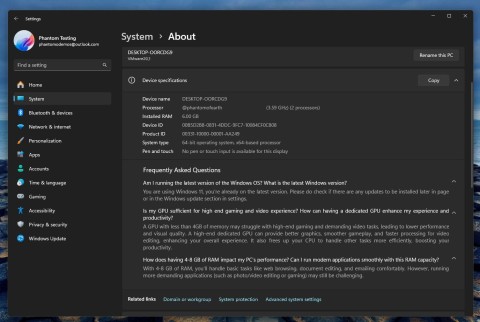

Mais de três anos atrás, quando a Microsoft anunciou o Windows 11, o sistema operacional imediatamente causou muita controvérsia. Não apenas pela interface pouco convencional, mas também pelos altos requisitos de hardware, muitos sistemas ainda correm o risco de não conseguir rodar o Windows 11 oficial, como por exemplo no caso do TPM e do Secure Boot.

A Microsoft explicou repetidamente por que recursos como TPM (Trusted Platform Module) 2.0, VBS (Virtualization-based Security) e Secure Boot são importantes para PCs com Windows 11. A Microsoft exige que os PCs dos usuários suportem esses recursos para usar o Windows 11, devido aos benefícios de segurança aprimorados que eles oferecem, e lançou demonstrações visuais para explicar melhor como esses recursos funcionam.

Recentemente, com a atualização de recursos 24H2 do Windows 11, a Microsoft atualizou um dos artigos de suporte em seu site oficial intitulado “Criptografia automática de dispositivos via BitLocker”, que a Microsoft chama de “Auto-DE”. Vale ressaltar que este documento menciona por que o TPM e a inicialização segura são necessários para a criptografia de dispositivos.

Abaixo está o conteúdo do documento de suporte antes de ser editado.

Por que a Criptografia de Dispositivo não está disponível?

Aqui estão as etapas para determinar por que a Criptografia de dispositivo pode estar indisponível:

1. No menu Iniciar, digite Informações do sistema, clique com o botão direito do mouse em Informações do sistema na lista de resultados e selecione Executar como administrador.

2. Na lista Resumo do sistema - Itens, procure o valor Suporte para criptografia automática de dispositivo ou Suporte para criptografia de dispositivo.

- O valor fornece o motivo pelo qual a Criptografia do Dispositivo não pode ser habilitada.

- Se o valor mostrar Atende aos pré-requisitos, a Criptografia de dispositivo está disponível no seu dispositivo.

E aqui está o conteúdo do documento de suporte depois de ter sido editado.

Por que a Criptografia de Dispositivo não está disponível?

Aqui estão as etapas para determinar por que a Criptografia de dispositivo pode estar indisponível:

1. No menu Iniciar, digite Informações do sistema, clique com o botão direito do mouse em Informações do sistema na lista de resultados e selecione Executar como administrador.

2. Na lista Resumo do sistema - Itens, procure o valor Suporte para criptografia automática de dispositivo ou Suporte para criptografia de dispositivo.

O valor descreve o status de suporte da Criptografia de Dispositivo:

- Atende aos pré-requisitos: Criptografia de dispositivo disponível no seu dispositivo

- O TPM não pode ser utilizado: seu dispositivo não tem um Trusted Platform Module (TPM) ou o TPM não está habilitado no BIOS ou UEFI.

- O WinRE não está configurado: seu dispositivo não tem o Ambiente de Recuperação do Windows configurado.

- A vinculação do PCR7 não é suportada: a inicialização segura está desabilitada no BIOS/UEFI ou você tem periféricos conectados ao seu dispositivo durante a inicialização (como uma interface de rede dedicada, estação de acoplamento ou placa gráfica externa)

Basicamente, o artigo detalha quais são esses "pré-requisitos" não atendidos. Isso inclui TPM, WinRE (Ambiente de Recuperação do Windows) e Inicialização Segura.

Além disso, a Microsoft também mencionou o PCR7. PCR, ou Registro de Configuração de Plataforma, é um local de memória no TPM e é usado para armazenar algoritmos de hash. O perfil PCR 7, ou PCR7, é ao qual o BitLocker está associado. Este link garante que a chave de criptografia, neste caso a chave do BitLocker, seja carregada apenas durante um determinado período de tempo durante o processo de inicialização, não antes ou depois.

É aqui que o Secure Boot entra em ação, pois ele verifica e autentica o certificado necessário do Microsoft Windows PCA 2011 durante a inicialização, pois uma assinatura inválida fará com que o BitLocker use perfis diferentes do 7.

O interesse renovado no BitLocker e na criptografia no Windows 11 24H2 surgiu recentemente quando a gigante de Redmond reduziu inesperadamente os requisitos de OEM para Auto-DE na versão mais recente do Windows e, assim, até mesmo PCs domésticos podem ser criptografados automaticamente. Pouco depois, a empresa também lançou um guia prático de backup e recuperação para chaves do BitLocker.

Não muito tempo atrás, a Microsoft também reafirmou o TPM 2.0 como um padrão não negociável em seus sistemas operacionais.