A maioria das pessoas mantém um tesouro de informações pessoais em seus telefones, desde e-mails e mensagens nas mídias sociais até detalhes bancários confidenciais. Como resultado, agentes mal-intencionados geralmente visam esses dispositivos para comprometer sua privacidade ou fazer uso indevido de sua identidade.

Seus dados confidenciais podem atrair muitas pessoas, desde aqueles que você conhece até criminosos cibernéticos. Por esse motivo, pode ser difícil descobrir quem está por trás de um hack de telefone. Ainda assim, existem algumas etapas que você pode seguir para descobrir quem invadiu seu telefone.

Continue lendo para aprender mais.

Como descobrir quem invadiu seu telefone

Atualmente, a maioria dos ataques cibernéticos é motivada por ganhos monetários. Durante esses ataques, os hackers geralmente contam com malware para explorar vulnerabilidades de segurança em seu sistema operacional ou aplicativos que você baixa. Depois de usar malware para violar a segurança, eles podem vender suas credenciais na dark web, obter acesso a suas contas financeiras ou manter seus dados confidenciais para resgate.

Em alguns casos extremos, seu telefone pode ser hackeado por alguém em sua vida que deseja monitorar seus movimentos e ações ou acessar suas informações privadas.

Para restringir sua lista de suspeitos, você deve determinar como seu telefone foi comprometido. Aqui está o que fazer.

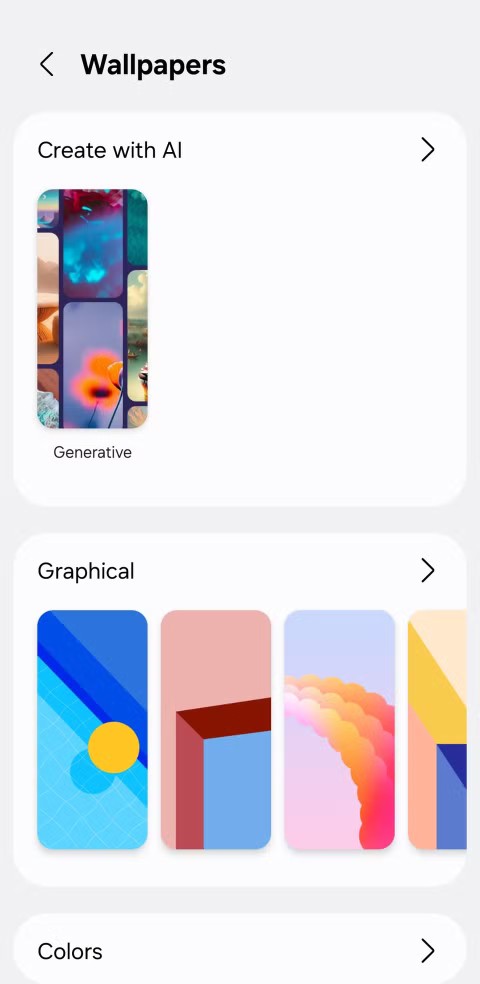

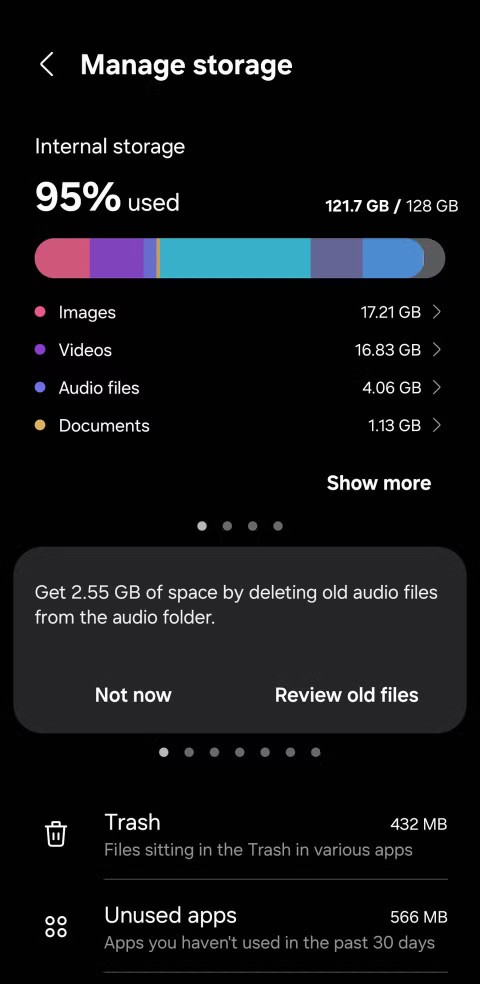

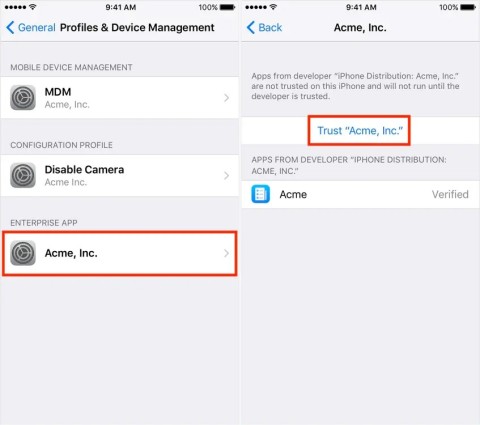

Verifique sua lista de aplicativos

Os aplicativos são um dos meios mais comuns para os hackers obterem controle sobre seu telefone. Portanto, você deve verificar imediatamente sua lista de aplicativos se o seu dispositivo estiver agindo de maneira estranha.

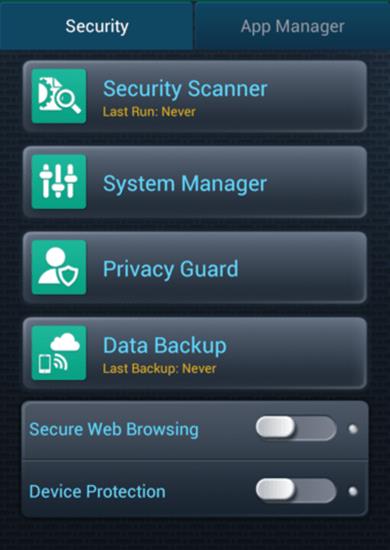

Se você encontrar algum aplicativo que não se lembra de ter baixado, procure-o online e verifique suas avaliações. As análises podem mencionar atividades suspeitas, confirmando que o aplicativo é a base do hack. Se você não notar nenhum aplicativo incomum, execute uma verificação de segurança. Alguns malwares são projetados para evitar a detecção, portanto, talvez você não consiga localizá-los por conta própria.

Os hackers raramente visam você pessoalmente ao infectar seu telefone com malware. Em vez disso, eles estão distribuindo malware aleatoriamente, com a intenção de extrair o máximo de dados possível do maior número possível de pessoas. Como resultado, você não terá sorte em descobrir quem invadiu especificamente seu telefone.

No entanto, se o aplicativo suspeito for um spyware comercial, é provável que você descubra quem está por trás do hack. Infelizmente, o aplicativo em si não ajudará muito. Esses aplicativos geralmente protegem a identidade do hacker, não enviando as informações capturadas diretamente para eles. Como resultado, os detalhes do indivíduo que instalou o spyware não são armazenados em nenhum lugar do dispositivo infectado.

Mas, no caso do spyware ser instalado diretamente no seu smartphone, o hacker precisa ter acesso físico ao seu dispositivo. Essas informações podem ajudá-lo a criar uma lista de suspeitos e determinar quem se beneficiaria com a instalação de spyware em seu smartphone. Lembre-se de que esses aplicativos levam pouco tempo para serem instalados, portanto, considere pessoas que podem ter acessado seu telefone por um curto período de tempo.

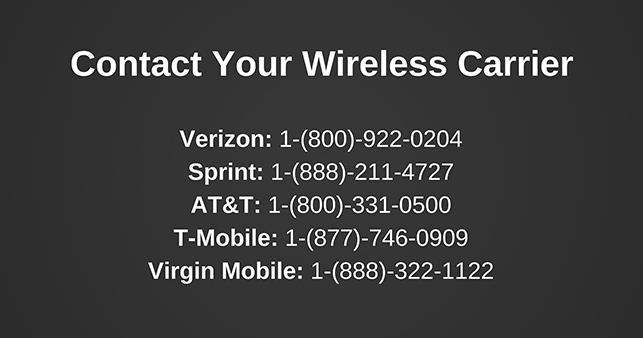

Verifique sua conta telefônica

Se sua conta telefônica listar cobranças por mensagens de texto que você nunca enviou, seu telefone provavelmente foi infectado por malware. Esse tipo de malware é projetado para gerar receita para os cibercriminosos, forçando seu telefone a enviar e receber mensagens de texto com tarifa premium.

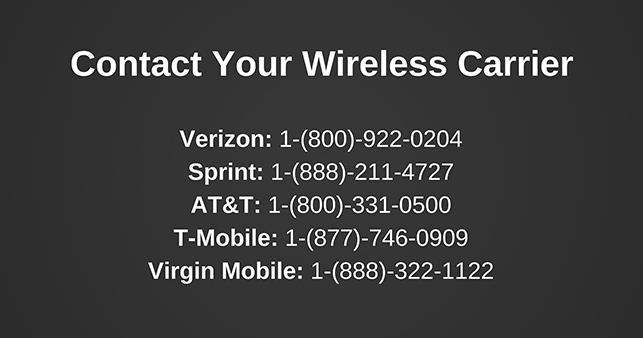

Infelizmente, você provavelmente não conseguirá descobrir com precisão quem invadiu seu telefone, pois esses ataques raramente são direcionados. No entanto, você pode interromper essas cobranças de uma das seguintes maneiras:

- Envie "STOP" para o número desconhecido.

- Entre em contato com sua operadora de celular para bloquear o número.

- Execute um aplicativo de segurança para localizar e remover malware.

Verifique sua lista de chamadas

Se sua conta telefônica e lista de aplicativos não revelarem nada fora do comum, direcione sua investigação para sua lista de chamadas. Certifique-se de não ter atendido nenhuma chamada aleatória ultimamente, pois elas podem ser usadas para hackear suas informações ou gravar sua voz.

Novamente, esses ataques são conduzidos aleatoriamente, então você provavelmente não conseguirá identificar o hacker exato.

Refaça sua atividade online

Os golpes de phishing são outra maneira comum de os hackers obterem acesso às suas informações privadas. Embora seja praticamente impossível adivinhar quem está por trás desses golpes, você pode denunciá-los à sua operadora de celular e bloqueá-los.

Embora não seja possível identificar quem é o responsável pelo ataque, geralmente é possível determinar se você foi vítima de phishing. Basta refazer sua atividade online e verificar se você clicou em links suspeitos em mensagens de texto, e-mails ou pop-ups inesperados.

Esses golpes geralmente empregam palavras emocionais, fazendo com que você clique em um link para obter mais informações sem pensar nas possíveis consequências. Portanto, procure mensagens que contenham palavras indutoras de pânico seguidas de um link.

Considere a última vez que você usou Wi-Fi público

Os pontos de acesso públicos e protegidos por senha oferecem vários caminhos para pessoas mal-intencionadas realizarem ataques de hackers em massa. Suponha que seu telefone tenha demonstrado problemas depois que você fez login em um ponto de acesso Wi-Fi público não seguro. Nesse caso, alguém pode ter copiado suas informações confidenciais.

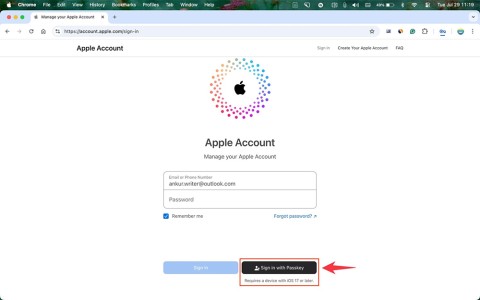

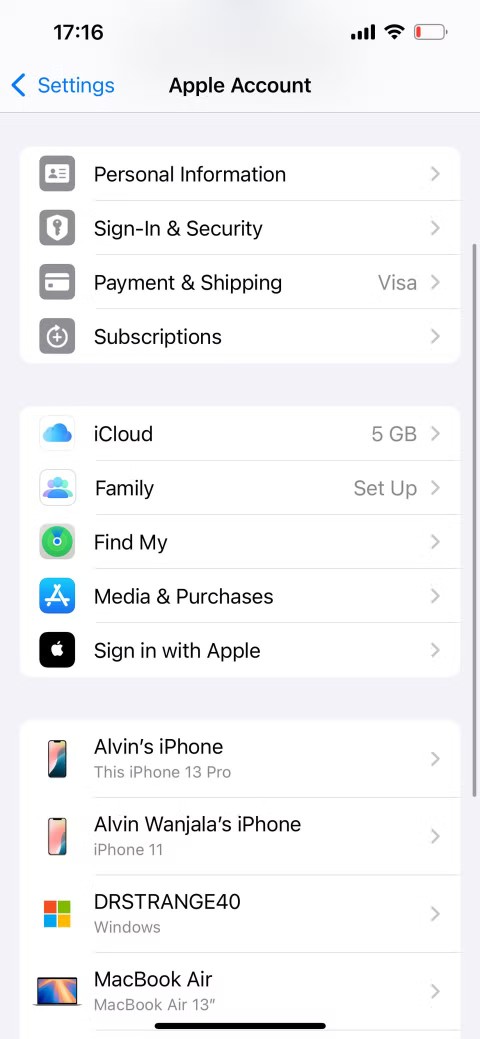

Verifique a segurança da sua conta do iCloud

Se você é um usuário do iPhone, deve ter cuidado com a segurança do iCloud. Afinal, um login quebrado do iCloud pode permitir que qualquer pessoa acesse suas fotos e plante spyware para monitorar chamadas, mensagens e localização do seu dispositivo.

As contas do iCloud com senhas fracas e sem autenticação de dois fatores podem ser facilmente violadas por um software de quebra de senha. Esses programas são usados para adivinhar centenas de senhas comuns para contas de violação em massa. Em outras palavras, eles não estão mirando você pessoalmente.

No entanto, a segurança fraca do iCloud também pode permitir que qualquer pessoa que o conheça adivinhe seu e-mail e senha, especialmente se você usar a mesma combinação em vários sites.

Para determinar o culpado, você deve entrar em contato com a Apple e pedir que forneçam detalhes de acesso à sua conta. Esses detalhes geralmente contêm endereços IP que você pode usar para identificar o hacker.

Defina uma armadilha para o hacker

Se você suspeitar que alguém está tentando hackear seu telefone, você pode fazer uma armadilha e pegá-lo em flagrante. Como alternativa, essa armadilha funcionará como um impedimento e impedirá que alguém tente se infiltrar em seu smartphone.

Aplicativos como o Certo Mobile Security permitem que usuários de iOS e Android tirem uma foto silenciosa do indivíduo tentando hackear seu telefone. Esse recurso será acionado sempre que alguém inserir uma senha incorreta várias vezes ou tentar mover o telefone.

Como evitar ser hackeado novamente

Depois de determinar quem é o responsável por hackear seu telefone, você deve garantir que nunca mais terá que passar por esse processo estressante. Estar atento às suas ações digitais é a maneira de proteger seu telefone e, portanto, suas informações pessoais.

Aqui estão algumas práticas de segurança que podem ajudá-lo a reduzir significativamente as chances de ser invadido.

Evite baixar aplicativos esboçados

Antes de baixar qualquer aplicativo, verifique as avaliações e determine se o aplicativo é confiável. Se você duvidar um pouco da segurança do aplicativo, é melhor não instalá-lo.

Evite desbloquear seu telefone

O jailbreak permite que você baixe aplicativos de lojas de aplicativos não oficiais. No entanto, também deixa você vulnerável a ser hackeado de duas maneiras.

Em primeiro lugar, os aplicativos não oficiais podem estar infectados com malware ou spyware, permitindo que hackers acessem seus dados pessoais. Em segundo lugar, o jailbreak impedirá que você receba patches de segurança nas atualizações mais recentes do sistema operacional, o que também enfraquece a segurança do seu telefone.

Fique de olho no seu telefone o tempo todo

O acesso físico é a maneira mais rápida de um hacker comprometer seu telefone. Por esse motivo, manter o telefone sempre com você o manterá seguro.

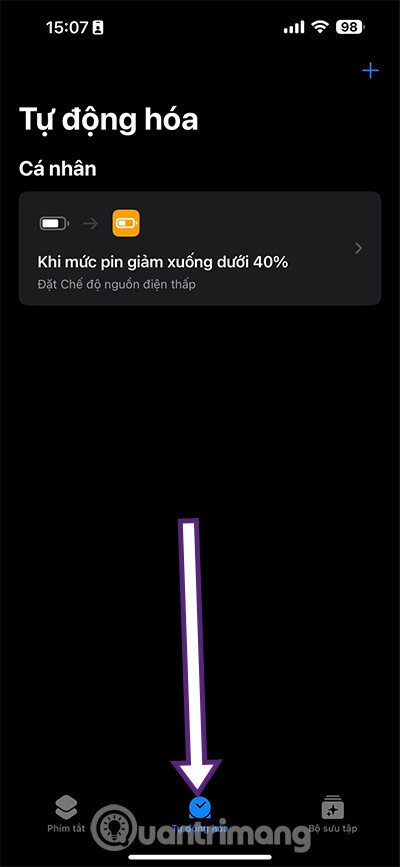

Ativar rastreamento de dispositivos perdidos

Se você perder o controle de seu telefone em público, o rastreamento de dispositivo perdido será um salva-vidas. Isso o ajudará a localizar seu telefone antes que ele seja roubado ou infectado com malware. Dependendo do seu dispositivo, você pode ter um aplicativo de rastreamento nativo instalado. Caso contrário, você pode encontrar muitos aplicativos de terceiros para adicionar esse recurso.

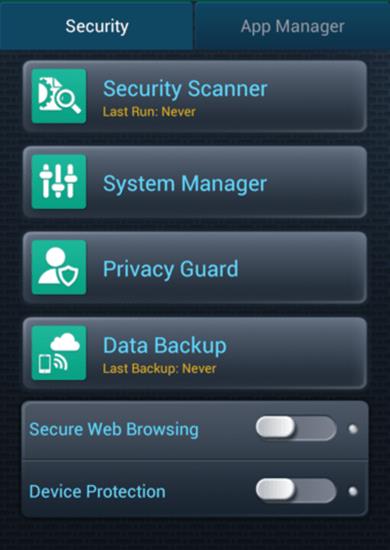

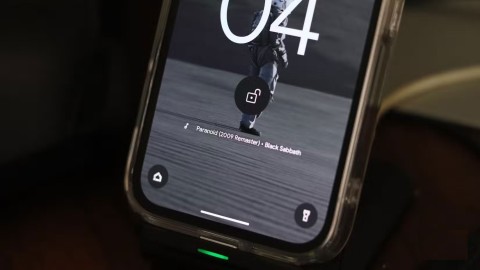

Usar medidas de segurança do telefone

Mesmo que alguém consiga pegar seu telefone, não facilite o trabalho. Você deve sempre usar um bloqueio de senha para o seu telefone. Além disso, você nunca deve usar uma senha fácil de adivinhar. Isso envolve seu aniversário ou outras datas importantes e senhas padrão, como “1234” ou “0000”. Idealmente, uma senha deve conter letras, números e símbolos.

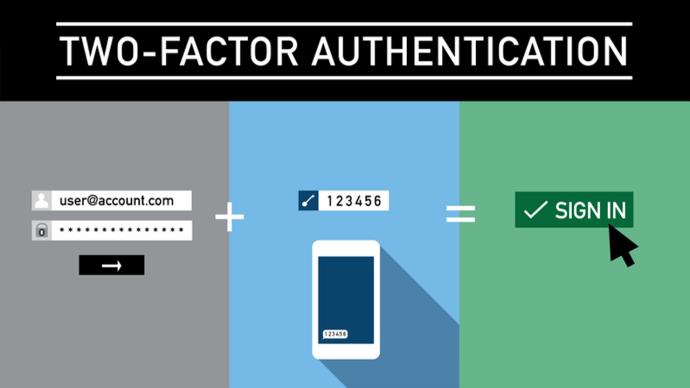

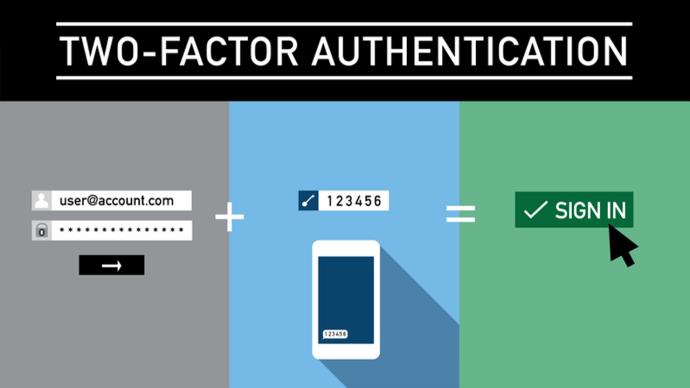

Ativar autenticação de dois fatores

A autenticação de dois fatores adiciona uma camada adicional de segurança ao seu telefone, tornando mais difícil para hackers acessar seu dispositivo e contas online.

Dependendo do seu telefone, você poderá escolher entre várias opções de autenticação. A opção mais segura é usar algo que você possui fisicamente, como uma chave USB, impressão digital ou identificação facial. Embora as pessoas frequentemente usem textos e e-mails para autenticação, eles podem ser facilmente interceptados por meio de hacks como a troca de SIM.

Mantenha todos os aplicativos atualizados

Mesmo aplicativos confiáveis podem ser explorados por hackers se não forem atualizados regularmente. Afinal, as atualizações geralmente vêm com correções destinadas a solucionar bugs e vulnerabilidades de segurança.

Evite usar um Wi-Fi público

Você nunca deve fazer login em um Wi-Fi público, a menos que tenha proteção de rede privada virtual (VPN). Uma VPN criptografará seus dados para que nenhum visualizador indesejado possa vê-los.

Fique Vigilante

Ninguém quer que indivíduos não autorizados vejam suas informações pessoais, especialmente com as inúmeras maneiras de usar indevidamente esses dados críticos. Portanto, prestar atenção à segurança móvel é crucial para proteger sua privacidade e identidade.

Mesmo se você for vítima de um hack, agir rápido é essencial. Use os métodos descritos neste artigo para descobrir quem é o responsável pelo ataque. será mais fácil tomar as medidas necessárias para remover a ameaça.

Seu telefone já foi hackeado? Você descobriu quem foi o responsável? Deixe-nos saber na seção de comentários abaixo.