Microsoft lança novo aplicativo de notas adesivas para Windows 11

Depois de manter as coisas iguais por anos, a atualização do Sticky Note em meados de 2024 mudou o jogo.

Alguns donos de PCs com Windows acordaram no início desta semana e descobriram que seus computadores estavam recebendo mensagens de spam do Windows Defender, alertando sobre uma nova "ferramenta de hacking" chamada WinRing0. Embora esses avisos sejam certamente preocupantes, é provável que seu computador não esteja realmente sob ataque — pelo menos não ainda. Mas isso não significa que você deva ignorá-los.

Por que o WinRing0 começou a ativar o Windows Defender

O problema com alertas aleatórios como esse é que nem sempre fica claro qual é a ameaça ou por que o Defender a considera uma ameaça. No caso do WinRing0, é porque uma exploração nesse software em nível de kernel já foi associada a um malware perigoso (como relatado pelo BleepingComputer).

Ter acesso em nível de kernel significa essencialmente que o WinRing0 tem acesso aos principais componentes e recursos do sistema operacional. Essa é uma aposta arriscada se o software puder ser explorado de alguma forma, e parece que o WinRing0 se tornou o principal fator por trás da forma como o malware SteelFox opera e obtém acesso aos sistemas infectados.

Mesmo que você tenha se esforçado para reforçar a segurança do seu PC Windows com o Defender, malwares como o SteelFox ainda podem usar a vulnerabilidade encontrada no WinRing0 para contornar suas proteções.

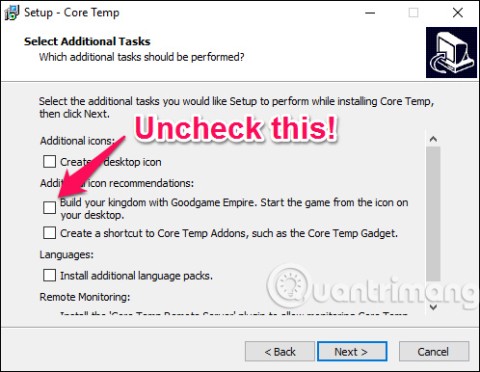

Outro grande problema com softwares como o WinRing0 é que ele tende a se infiltrar em diversos softwares diferentes. É o caso deste último aviso do Windows Defender, que, segundo o The Verge, faz parte de vários aplicativos de controle de ventoinhas de PC amplamente utilizados, incluindo o Fan Control, mencionado há alguns anos.

O Windows Defender também parece disparar o aviso se você tiver outro software de monitoramento de terceiros instalado, incluindo Libre Hardware Monitor, MSI Afterburner , SteelSeries Engine, Razer Synapse, OmenMon, etc.

Isso não é surpreendente.

O impacto geral disso em softwares de monitoramento como Afterburner e Fan Control é claro. A menos que a Microsoft forneça alguma maneira para esses aplicativos acessarem essas permissões de baixo nível no futuro, você estará correndo um enorme risco de segurança ao instalar e usar qualquer um deles.

A mudança, no entanto, não é totalmente inesperada. A enorme violação do CrowdStrike no ano passado teve consequências terríveis para muitas empresas, incluindo algumas do setor de saúde. Desde então, a Microsoft tem sofrido muita pressão para fechar brechas de segurança que não deveriam existir, como a que o WinRing0 usou para obter acesso em nível de kernel.

Não está claro por que a Microsoft demorou tanto para resolver o problema do WinRing0. Isso não significa que o software que o utiliza seja completamente inútil. Você ainda pode usá-lo se quiser. Mas provavelmente estará colocando seu sistema em risco ao fazer isso.

Infelizmente, existe uma solução alternativa, mas é improvável que funcione. De acordo com comentários no GitHub, a vulnerabilidade encontrada no WinRing0 foi corrigida. No entanto, é improvável que ele seja aprovado e assinado pela Microsoft, pois a comunidade de código aberto por trás dele não acredita ter os recursos necessários para que a Microsoft assine a versão mais recente. E sem a assinatura da Microsoft, você não conseguirá instalá-lo no seu sistema Windows.

A única alternativa é que cada um desses desenvolvedores de aplicativos crie seu próprio software para acessar permissões em nível de kernel. Mas isso é um empreendimento caro que muitos deles não podem arcar. Mesmo que o fizessem, provavelmente resultaria em custos adicionais para os usuários de seus softwares, devido à compra de softwares.

Se você usa algum dos softwares de monitoramento mencionados acima, ou se notar o Windows Defender alertando sobre o WinRing0 no seu sistema, provavelmente não há com o que se preocupar no momento. No entanto, é sempre melhor prevenir do que remediar, especialmente quando se trata de softwares com acesso em nível de kernel como este.

Depois de manter as coisas iguais por anos, a atualização do Sticky Note em meados de 2024 mudou o jogo.

Caminhos são os locais de arquivos ou pastas no Windows 11. Todos os caminhos incluem as pastas que você precisa abrir para chegar a um local específico.

Recentemente, pistas de que a Microsoft provavelmente "seguirá o caminho" da Apple no campo da inteligência artificial foram gradualmente reveladas.

O Visualizador de Fotos do Windows foi lançado junto com o Windows XP e rapidamente se tornou uma das ferramentas mais usadas no Windows.

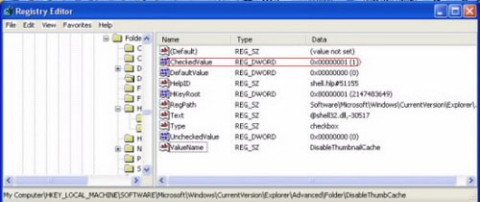

Em muitos casos, geralmente é devido a ataques de vírus que as pastas ocultas do sistema não podem ser exibidas, mesmo após ativar a opção "Mostrar pastas e arquivos ocultos" nas Opções de Pasta. Alguns dos métodos a seguir ajudarão a resolver esse problema.

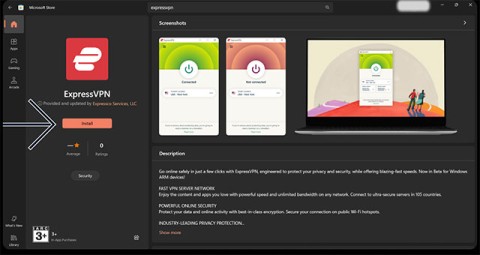

Um dos serviços de VPN mais populares do mundo - ExpressVPN - lançou oficialmente uma versão de aplicativo para PCs Windows com processadores baseados em ARM.

Você sabia que a Microsoft está comemorando seu 50º aniversário esta semana?

Microsoft lança nova coleção de papéis de parede para desktop Fluid Textures

Se você pedisse a cinco usuários do Windows para explicar o que é o Gerenciamento de Direitos Digitais (DRM) do Vista, provavelmente receberia cinco respostas diferentes. Mas há um ponto

Espera-se que o Windows 11 receba duas atualizações importantes neste ano.

A Microsoft anunciou oficialmente um novo recurso muito útil para usuários do Word, permitindo o processamento mais fácil de documentos longos com a ajuda da IA.

Vamos aprender com o WebTech360 como verificar a temperatura da CPU do seu computador no artigo abaixo!

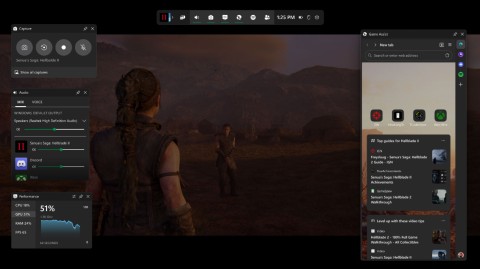

No final de novembro de 2024, a Microsoft anunciou o Edge Game Assist, um novo recurso que facilita a navegação na internet enquanto você joga no computador.

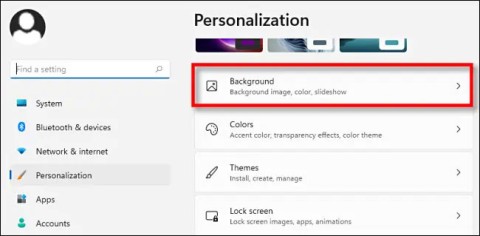

Os papéis de parede padrão do Windows às vezes nos deixam entediados. Então, em vez de usar esses papéis de parede padrão, atualize e altere-os para trazer novidades ao trabalho e afirmar sua personalidade através do papel de parede deste computador.

A Microsoft aumentou recentemente o preço de sua assinatura do Microsoft 365, justificando a mudança adicionando mais experiências de IA ao serviço.

Descubra como configurar backups agendados no Windows 11 sem esforço. Proteja seus arquivos com o Histórico de Arquivos automatizado e a criação completa de imagens do sistema para sua tranquilidade. Guia passo a passo incluído.

Está com dificuldades para resolver o frustrante erro 0x80070020 (arquivo em uso) no Windows 11? Descubra soluções comprovadas, passo a passo, para solucioná-lo rapidamente e fazer com que seu sistema volte a funcionar perfeitamente. Sem necessidade de conhecimentos técnicos!

Descubra as melhores configurações de energia para o Windows 11 em 2026 para otimizar a duração da bateria, aumentar o desempenho e garantir a eficiência. Dicas personalizadas para laptops, desktops e hardware moderno.

Descubra como ativar o Modo de Desenvolvedor do Windows 11 sem esforço. Este guia completo apresenta os passos, benefícios e dicas para desbloquear recursos avançados para desenvolvedores e usuários avançados.

Descubra como usar os atalhos secretos do menu do Windows 11 para aumentar sua produtividade. Aprenda dicas passo a passo sobre recursos ocultos como o Modo Deus, Acesso Rápido e muito mais para uma experiência mais fluida. Perfeito para iniciantes e profissionais.

Descubra como aproveitar os recursos de acessibilidade mais recentes do Windows 11 em 2026 para tornar sua experiência com o computador inclusiva, eficiente e capacitadora. Guias passo a passo para todos.

Está com dificuldades para resolver o frustrante erro "Ocorreu um erro de leitura de disco" no Windows 11? Descubra soluções comprovadas, passo a passo, para restaurar seu PC de forma rápida e segura. Volte a usar seu computador sem problemas hoje mesmo!

Está com dificuldades com o Modo de Segurança com Rede do Windows 11? Descubra soluções comprovadas, passo a passo, para restaurar seu sistema rapidamente e voltar a ficar online sem frustrações. Atualizado com as dicas de solução de problemas mais recentes para um desempenho perfeito.

Está com problemas de transparência no Windows 11 em configurações com múltiplas GPUs? Descubra soluções comprovadas para restaurar visuais fluidos, aumentar o desempenho e eliminar a cintilação. Guia passo a passo para jogadores e criadores de conteúdo.

Frustrado com o problema do logotipo de inicialização travado no Windows 11? Descubra soluções comprovadas para 2026, desde reinicializações rápidas até reparos avançados. Faça seu PC funcionar sem problemas e sem complicações.

Está com dificuldades para resolver o erro "PowerShell ISE obsoleto" no Windows 11? Descubra soluções comprovadas, passo a passo, para restaurar sua poderosa ferramenta de script. Chega de frustração — volte a programar sem problemas hoje mesmo!

Está com dificuldades com o desempenho lento do Windows 11? Descubra soluções passo a passo para o Plano de Desempenho Máximo e otimize o desempenho do seu PC.

Está com problemas com bipes misteriosos vindos do alto-falante interno do seu Windows 11? Descubra soluções comprovadas para códigos de erro relacionados a bipes no alto-falante interno, desde ajustes simples até soluções de problemas avançadas. Recupere o bom funcionamento do seu PC hoje mesmo.

Está com dificuldades com o alto uso do Pagefile.sys no Windows 11? Descubra soluções comprovadas para solucionar problemas e otimizar sua memória virtual, recuperar RAM e acelerar seu PC sem perder dados. Guia passo a passo para iniciantes e profissionais.

Está com dificuldades com erros da Cortana e do Copilot no Windows 11? Descubra soluções passo a passo para resolver travamentos, problemas de resposta e de integração. Recupere o funcionamento dos seus assistentes de IA sem esforço.