Várias versões do Windows usam o Kerberos como seu principal protocolo de autenticação há mais de 20 anos. Entretanto, em certos casos, o sistema operacional deve usar outro método, como o NTLM (NT LAN Manager).

O NTLM é um protocolo de autenticação mais antigo da Microsoft e foi substituído pelo Kerberos no Windows 2000. No entanto, o NTLM ainda é usado para armazenar senhas do Windows localmente ou no arquivo NTDS.dit em controladores de domínio do Active Directory. O NTLM é atualmente considerado inseguro e contém muitas vulnerabilidades de segurança sérias.

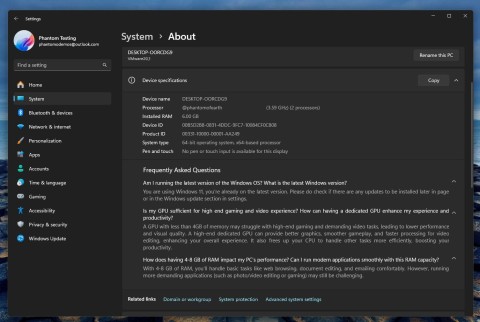

Em outubro do ano passado, a Microsoft anunciou oficialmente que a empresa estava planejando expandir o uso do Kerberos, com o objetivo final de eliminar completamente o uso do NTLM no Windows, especificamente a partir do Windows 11 e posteriores.

A empresa publicou em seu site oficial informações sobre uma lista atualizada de recursos do Windows que estão prestes a ser descontinuados, que agora inclui o NTLM (New Technology Lan Manager). Este aviso abrange todas as versões do NTLM, incluindo LANMAN, NTLMv1 e NTLMv2.

Em junho deste ano, a Microsoft confirmou que planeja descontinuar o suporte ao NTLM após o Windows 11 24H2 e o Windows Server 2025 e, portanto, o recurso não estará mais disponível em versões futuras do cliente e servidor Windows.

Hoje, a Microsoft começou a remover o NTLM no Windows 11 24H2 e no Windows Server 2025, anunciando que o NTLMv1 foi removido das versões do Windows mencionadas anteriormente.

A Microsoft explicou anteriormente que o motivo por trás dessa mudança era aumentar a segurança da autenticação, já que protocolos mais modernos, como o Kerberos, seriam capazes de fornecer melhor proteção. A empresa agora recomenda usar o protocolo Negotiate para garantir que o NTLM só será usado quando o Kerberos não estiver disponível.

A Microsoft atualizou o aviso em sua página sobre o fim do suporte para ler o seguinte:

Todas as versões do NTLM, incluindo LANMAN, NTLMv1 e NTLMv2, não estão mais em desenvolvimento de recursos ativo e foram descontinuadas. O uso do NTLM continuará sendo mantido na próxima versão do Windows Server e na próxima versão anual do Windows. As chamadas para NTLM devem ser substituídas por chamadas para Negotiate, que tentará autenticar com Kerberos e somente retornará para NTLM quando necessário.

[Atualização - novembro de 2024]: O NTLMv1 foi removido a partir do Windows 11 versão 24H2 e do Windows Server 20205.

O NTLM é comumente usado por empresas e organizações para autenticação do Windows, pois esse protocolo "não requer uma conexão de rede local com um controlador de domínio". Também é "o único protocolo suportado ao usar uma conta local" e "funciona mesmo quando você não sabe qual é o servidor de destino".

Esses benefícios levaram alguns aplicativos e serviços a continuar usando o NTLM em vez de migrar para protocolos de autenticação mais modernos, como o Kerberos. O Kerberos oferece melhor segurança e é mais escalável que o NTLM. É por isso que o Kerberos agora é o protocolo padrão preferido em ambientes Windows.

O problema é que, embora as empresas possam desativar o NTLM para autenticação, esses aplicativos e serviços fixos ainda podem apresentar problemas. É por isso que a Microsoft adicionou muitos novos recursos de autenticação ao Kerberos. Essas mudanças estão sendo implementadas para que, a longo prazo, o Kerberos se torne o único protocolo de autenticação do Windows.

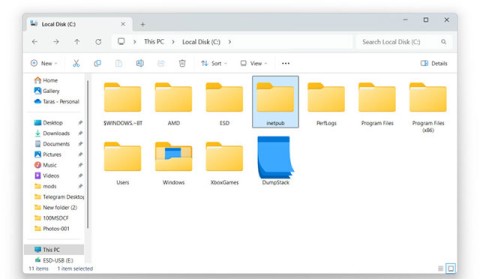

Além do NTLMv1, outro recurso de segurança também foi removido no Windows 11 24H2. A Microsoft confirmou que a Proteção de Informações do Windows (WIP) ou proteção de dados corporativos (EDP) está sendo removida do ambiente Windows. Este recurso tem como objetivo proteger contra vazamento acidental de dados.