Analisando um Ataque (Parte 3)

Na parte 2 desta série, deixamos todas as informações necessárias para um ataque à rede das vítimas.

Na parte 2 desta série, deixamos todas as informações necessárias para um ataque à rede das vítimas.

O Microsoft Office oferece suporte ao ActiveX há anos como uma opção para extensibilidade e automação de documentos, mas também é uma séria vulnerabilidade de segurança.

Esta série será baseada em uma vulnerabilidade de rede. O que será apresentado no artigo é um ataque real, começando pelo reconhecimento, enumeração, exploração de serviços de rede e terminando com estratégias de exploração de notificações. Todas essas etapas serão observadas no nível do pacote de dados e depois explicadas em detalhes.

A mundialmente famosa empresa de segurança cibernética Fortinet acaba de confirmar oficialmente que uma grande quantidade de dados de usuários foi roubada do servidor Microsoft Sharepoint da empresa, e foi publicada em um fórum de hackers na manhã de 15 de setembro.

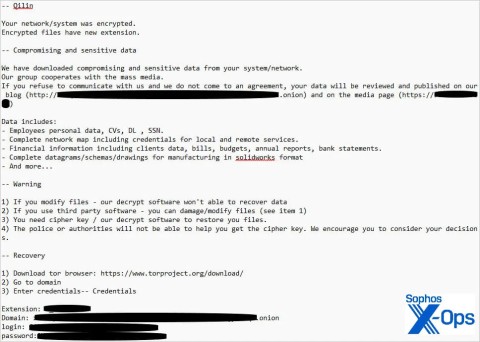

Uma nova cepa de ransomware chamada Qilin foi descoberta usando uma tática relativamente sofisticada e altamente personalizável para roubar informações de login de contas armazenadas no navegador Google Chrome.

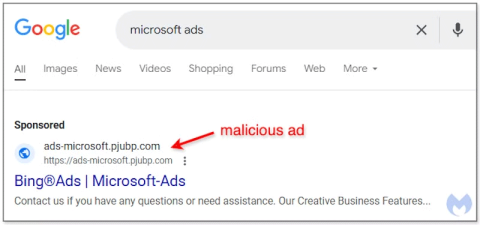

Há uma tendência perigosa sendo implantada pela comunidade global de hackers, que está abusando da plataforma Google Ads para espalhar código malicioso.

Mostramos na primeira parte as informações que podem ser observadas ao abrir a sequência de pacotes enviada pelo Nmap. A sequência enviada começa com uma resposta de eco ICMP para determinar se o computador ou a rede recebeu um endereço IP.