Analisando um Ataque (Parte 3)

Na parte 2 desta série, deixamos todas as informações necessárias para um ataque à rede das vítimas.

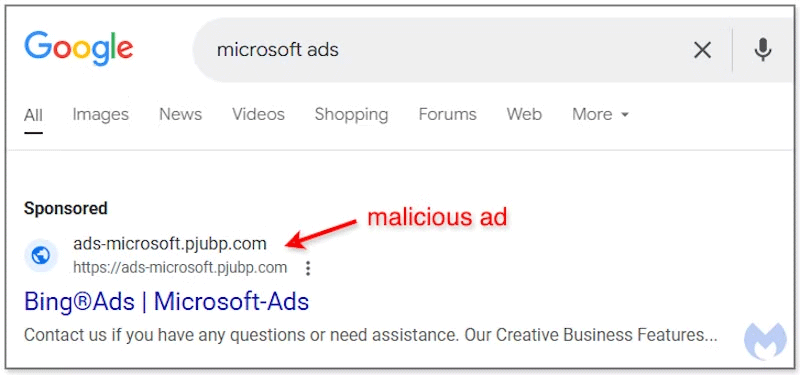

Com a popularidade do Google, golpistas aproveitam os serviços da empresa para cometer más ações. Bandidos estão publicando anúncios maliciosos nas páginas de resultados do Google e, embora a tática não seja nova, esse novo método tem como objetivo roubar as credenciais da Microsoft dos usuários.

Anúncios falsos da Microsoft roubando contas de pessoas

Em um relatório do Malwarebytes, o ataque começa quando alguém pesquisa o programa Microsoft Ad. O Google fornece links patrocinados relevantes para o termo de pesquisa e um deles é uma cópia falsa do site do Microsoft Ads. Ele tem uma URL diferente do site real, geralmente o do sorteio.

No entanto, as pessoas geralmente confiam tanto nos resultados de pesquisa do Google que clicam cegamente no primeiro resultado que veem. E se o golpista for habilidoso o suficiente, ele pode fazer com que seu link patrocinado pareça quase idêntico ao link real, mesmo que o URL pareça estranho.

O site falso do Microsoft Ads possui diversas medidas para manter visitantes indesejados afastados. Por exemplo, se um bot tentar analisar o site ou alguém o visitar via VPN, o site exibirá uma landing page falsa para distraí-lo. E se você tentar ir diretamente para a URL sem passar pelo anúncio falso, o site mostrará um vídeo de Rick Astley cantando "Never Gonna Give You Up".

No entanto, se você acessá-lo por meio do Google Ads, verá uma página falsa de login da Microsoft solicitando que você insira seu nome de usuário, senha e código de autenticação de dois fatores. Se você fornecer essas informações, golpistas poderão usá-las para roubar sua conta da Microsoft.

Dada a forma como o ataque tem como alvo pessoas que querem usar o Microsoft Ads para anunciar seus produtos, é provável que você não o veja. No entanto, este é um excelente exemplo de como esses golpes funcionam, pois eles podem se passar por quase qualquer site.

Na parte 2 desta série, deixamos todas as informações necessárias para um ataque à rede das vítimas.

O Microsoft Office oferece suporte ao ActiveX há anos como uma opção para extensibilidade e automação de documentos, mas também é uma séria vulnerabilidade de segurança.

Esta série será baseada em uma vulnerabilidade de rede. O que será apresentado no artigo é um ataque real, começando pelo reconhecimento, enumeração, exploração de serviços de rede e terminando com estratégias de exploração de notificações. Todas essas etapas serão observadas no nível do pacote de dados e depois explicadas em detalhes.

A mundialmente famosa empresa de segurança cibernética Fortinet acaba de confirmar oficialmente que uma grande quantidade de dados de usuários foi roubada do servidor Microsoft Sharepoint da empresa, e foi publicada em um fórum de hackers na manhã de 15 de setembro.

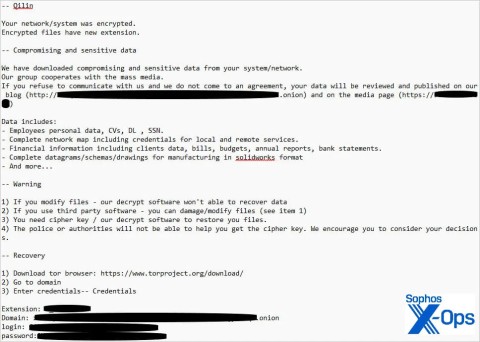

Uma nova cepa de ransomware chamada Qilin foi descoberta usando uma tática relativamente sofisticada e altamente personalizável para roubar informações de login de contas armazenadas no navegador Google Chrome.

Mostramos na primeira parte as informações que podem ser observadas ao abrir a sequência de pacotes enviada pelo Nmap. A sequência enviada começa com uma resposta de eco ICMP para determinar se o computador ou a rede recebeu um endereço IP.

Cansado do erro "Como usar a Ajuda" do Microsoft Teams que está bloqueando seu fluxo de trabalho? Obtenha soluções passo a passo que funcionam nas versões mais recentes. Limpe o cache, atualize e muito mais — sem precisar de conhecimentos técnicos!

Frustrado com o erro de atalho do Microsoft Teams na área de trabalho? Siga nosso guia passo a passo comprovado para resolvê-lo rapidamente e voltar a fazer chamadas de vídeo e chats sem problemas. Sem necessidade de conhecimentos técnicos!

Descubra instruções passo a passo sobre como alterar a imagem de fundo do Microsoft Teams. Personalize reuniões no computador, no celular e na web com facilidade, usando os recursos mais recentes para videochamadas profissionais ou divertidas.

Cansado dos erros de reprodução de mídia do Microsoft Teams arruinando suas reuniões de 2026? Siga nosso guia passo a passo, elaborado por especialistas, para corrigir problemas de áudio, vídeo e compartilhamento rapidamente — sem precisar de conhecimentos técnicos. A colaboração perfeita está ao seu alcance!

Descubra onde o Microsoft Teams baixa arquivos no seu computador. Saiba onde os arquivos são baixados por padrão no Windows, Mac e Linux, como alterá-los e dicas para encontrar arquivos instantaneamente. Economize tempo com este guia completo!

Com dificuldades para resolver o erro de proxy do Microsoft Teams? Descubra etapas comprovadas para solucionar esse problema. Limpe o cache, ajuste as configurações de proxy e volte a fazer chamadas sem interrupções em minutos com nosso guia especializado.

Cansado de som abafado ou inexistente no microfone do Microsoft Teams? Descubra como resolver problemas de microfone no Microsoft Teams com passos rápidos e comprovados. Áudio nítido em breve!

Está com dificuldades para entrar em uma reunião no Microsoft Teams? Descubra passos comprovados para resolver o problema através de links diretos. Soluções rápidas para entrar em reuniões sem problemas – sem necessidade de conhecimentos técnicos!

Está com dificuldades para resolver problemas com o Keychain no Microsoft Teams para Mac? Descubra soluções comprovadas, passo a passo, para macOS e volte a colaborar sem problemas. Soluções rápidas aqui!

Frustrado porque as Salas Simultâneas não aparecem na sua reunião do Teams? Descubra os principais motivos pelos quais você não consegue ver as Salas Simultâneas no Teams e siga nossas soluções passo a passo para que elas funcionem perfeitamente em minutos. Ideal para organizadores e participantes!

Descubra passos simples para testar o áudio e a câmera do Microsoft Teams antes de uma chamada. Garanta som e vídeo nítidos para reuniões profissionais sempre com nosso guia fácil. Perfeito para usuários de desktop, dispositivos móveis e web.

Descubra a localização exata das chaves de registro do Microsoft Teams no Windows 11. Guia passo a passo para encontrar, acessar e ajustar essas chaves com segurança, garantindo desempenho ideal e solução de problemas. Essencial para profissionais de TI e entusiastas do Teams.

Cansado de erros de atalho no Microsoft Teams atrapalhando seu fluxo de trabalho? Aprenda passos comprovados para solucionar erros de atalho e travamentos na inicialização do Microsoft Teams e garanta uma colaboração tranquila. Soluções rápidas e fáceis!

Frustrado com o loop de inicialização da tela de boas-vindas do Microsoft Teams? Siga nossos passos comprovados para solucionar o problema: limpe o cache, reinicie o aplicativo e reinstale-o. Volte a colaborar sem interrupções em minutos!

Aprenda a participar de uma reunião do Microsoft Teams com ID e senha sem esforço, seja no computador, celular ou na web. Instruções passo a passo com capturas de tela para acesso rápido – sem necessidade de convite!