Analisando um Ataque (Parte 3)

Na parte 2 desta série, deixamos todas as informações necessárias para um ataque à rede das vítimas.

Dom Parker

Esta série será baseada em uma vulnerabilidade de rede. O que será apresentado no artigo é um ataque real, começando pelo reconhecimento, enumeração, exploração de serviços de rede e terminando com estratégias de exploração de notificações.

Todas essas etapas serão observadas no nível do pacote de dados e depois explicadas em detalhes. Ser capaz de observar e entender um ataque no nível de pacote é extremamente importante tanto para administradores de sistemas quanto para a equipe de segurança de rede. A saída de firewalls, sistemas de detecção de intrusão (IDS) e outros dispositivos de segurança sempre será usada para ver o tráfego de rede real. Se você não entende o que está vendo no nível do pacote, toda a tecnologia de segurança de rede que você tem não tem sentido.

As ferramentas utilizadas para simular um ataque cibernético são:

IPEye

Cliente TFTP

Rootkit FU

Etapa de configuração

Há muitas ações de varredura na Internet hoje em dia, sem mencionar as ações de worms e outras formas de malware, como vírus. Todos eles serão apenas ruído inofensivo para redes de computadores bem protegidas. O que deveríamos estar observando é alguém que está deliberadamente atacando uma rede de computadores. Este artigo pressupõe que o invasor já atacou sua vítima e fez pesquisas anteriores, como descobrir o endereço IP e os endereços de rede da vítima. Esse invasor também pode ter tentado explorar informações como endereços de e-mail associados a essa rede. Esse tipo de informação é muito importante caso um invasor tenha encontrado, mas não tenha como entrar na rede após realizar ações de varredura, enumeração e falsificação. Os endereços de e-mail que ele coletou seriam úteis para configurar um ataque do lado do cliente, tentando convidar usuários para um site malicioso por meio de um link em um e-mail. Esses tipos de ataques serão apresentados nos próximos artigos.

Como funciona

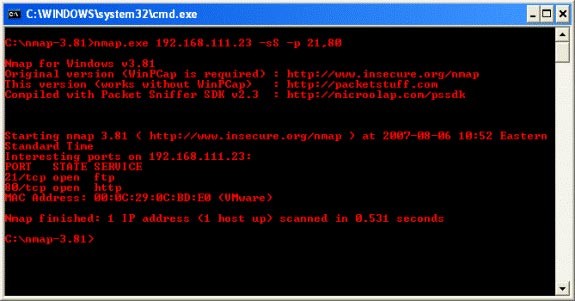

Devemos observar as ações de um hacker enquanto ele realiza a varredura e enumeração da rede da vítima. A primeira ferramenta que os hackers usam é o Nmap. Embora o Nmap tenha relativamente poucas assinaturas IDS, ele ainda é uma ferramenta muito útil e amplamente utilizada.

Podemos ver pela sintaxe usada pelo hacker na pequena tela mostrada acima, o hacker escolheu as portas 21 e 80, pois ele tem alguns exploits que podem ser usados através do Metasploit Framework. Não apenas isso, mas também os serviços e protocolos do sistema, que ele entendia muito bem. É bastante óbvio que ele está usando uma varredura SYN, que é o tipo de varredura de porta mais comumente usado. Isso também se deve ao fato de que quando um serviço TCP escutando em uma porta recebe um pacote SYN, ele envia de volta um pacote SYN/ACK (resposta). Um pacote SYN/ACK indica que um serviço está de fato escutando e aguardando uma conexão. Entretanto, o mesmo problema não ocorre com o UDP, ele depende de serviços como o DNS (o DNS também usa TCP, mas usa principalmente o UDP para a maioria de suas transações).

A sintaxe listada abaixo é a saída que o Nmap coleta dos pacotes que enviou, mas mais precisamente dos pacotes que recebe como resultado das varreduras SYN que realizou. Podemos ver que, superficialmente, parece que serviços FTP e HTTP são fornecidos. Não nos importamos muito com o endereço MAC, então vamos ignorá-lo. Ferramentas como o Nmap não são propensas a erros, por isso costumam ser boas para verificar suas informações no nível do pacote para garantir a precisão. Além disso, ele também permite observar os pacotes de retorno da rede vítima para poder coletar informações de arquitetura, serviço e host a partir daí.

Pesquisar os pacotes

Há vários programas disponíveis hoje que analisam os pacotes e descobrem informações essenciais, como o tipo de sistema operacional, informações arquitetônicas como x86 ou SPARC e muito mais. Isso não é suficiente, mas também é importante quando estamos aprendendo a deixar um programa fazer o trabalho por nós. Com isso em mente, vamos dar uma olhada no rastreamento do pacote Nmap e descobrir algumas informações sobre a rede da vítima.

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............Os dois pacotes acima mostram o lote aberto do Nmap. O que ele faz é enviar uma solicitação de eco ICMP para a rede da vítima. Você verá que ele não está equipado em uma determinada porta, porque o ICMP não usa portas, mas é gerenciado pelo gerador de mensagens de erro ICMP incorporado à pilha de protocolos TCP/IP. Este pacote ICMP também é rotulado com um número exclusivo, neste caso 38214, para ajudar a pilha TCP/IP a examinar o tráfego de retorno e associá-lo ao pacote ICMP enviado anteriormente. O pacote acima é uma resposta de uma rede vítima, na forma de uma resposta de eco ICMP. Também leva em consideração o número da string 38214. É assim que o hacker sabe que há um computador ou uma rede por trás daquele endereço IP.

Essa sequência aberta de pacotes ICMP é o motivo pelo qual o Nmap tem uma notação IDS para ela. A opção de descoberta de host ICMP pode ser desabilitada no Nmap, se desejado. Que tipo de informação pode ser obtida por meio dos resultados de um pacote de resposta de eco ICMP da rede da vítima? Na verdade, não há muitas informações aqui para nos ajudar a entender a rede. No entanto, etapas preliminares ainda podem ser usadas em áreas relacionadas ao sistema operacional. O tempo para preencher um campo e o valor ao lado dele são destacados em negrito no pacote acima. O valor 128 indica que este computador provavelmente é um computador Windows. Embora o valor ttl não responda exatamente ao que está relacionado ao sistema operacional, ele será a base para os próximos pacotes que consideraremos.

Conclusão

Nesta primeira parte, analisamos uma varredura de rede em um ataque a duas portas específicas usando o Nmap. Nesse ponto, o invasor tem certeza de que há um computador ou uma rede de computadores residindo naquele endereço IP. Na parte 2 desta série, continuaremos nossa pesquisa sobre o rastreamento deste pacote e descobriremos que outras informações podemos coletar.

Analisando um Ataque (Parte 2)

Analisando um Ataque (Parte 2)

Analisando um Ataque (Parte 3)

Analisando um Ataque (Parte 3)

Na parte 2 desta série, deixamos todas as informações necessárias para um ataque à rede das vítimas.

Mostramos na primeira parte as informações que podem ser observadas ao abrir a sequência de pacotes enviada pelo Nmap. A sequência enviada começa com uma resposta de eco ICMP para determinar se o computador ou a rede recebeu um endereço IP.

Cansado do erro "Como usar a Ajuda" do Microsoft Teams que está bloqueando seu fluxo de trabalho? Obtenha soluções passo a passo que funcionam nas versões mais recentes. Limpe o cache, atualize e muito mais — sem precisar de conhecimentos técnicos!

Frustrado com o erro de atalho do Microsoft Teams na área de trabalho? Siga nosso guia passo a passo comprovado para resolvê-lo rapidamente e voltar a fazer chamadas de vídeo e chats sem problemas. Sem necessidade de conhecimentos técnicos!

Descubra instruções passo a passo sobre como alterar a imagem de fundo do Microsoft Teams. Personalize reuniões no computador, no celular e na web com facilidade, usando os recursos mais recentes para videochamadas profissionais ou divertidas.

Cansado dos erros de reprodução de mídia do Microsoft Teams arruinando suas reuniões de 2026? Siga nosso guia passo a passo, elaborado por especialistas, para corrigir problemas de áudio, vídeo e compartilhamento rapidamente — sem precisar de conhecimentos técnicos. A colaboração perfeita está ao seu alcance!

Descubra onde o Microsoft Teams baixa arquivos no seu computador. Saiba onde os arquivos são baixados por padrão no Windows, Mac e Linux, como alterá-los e dicas para encontrar arquivos instantaneamente. Economize tempo com este guia completo!

Com dificuldades para resolver o erro de proxy do Microsoft Teams? Descubra etapas comprovadas para solucionar esse problema. Limpe o cache, ajuste as configurações de proxy e volte a fazer chamadas sem interrupções em minutos com nosso guia especializado.

Cansado de som abafado ou inexistente no microfone do Microsoft Teams? Descubra como resolver problemas de microfone no Microsoft Teams com passos rápidos e comprovados. Áudio nítido em breve!

Está com dificuldades para entrar em uma reunião no Microsoft Teams? Descubra passos comprovados para resolver o problema através de links diretos. Soluções rápidas para entrar em reuniões sem problemas – sem necessidade de conhecimentos técnicos!

Está com dificuldades para resolver problemas com o Keychain no Microsoft Teams para Mac? Descubra soluções comprovadas, passo a passo, para macOS e volte a colaborar sem problemas. Soluções rápidas aqui!

Frustrado porque as Salas Simultâneas não aparecem na sua reunião do Teams? Descubra os principais motivos pelos quais você não consegue ver as Salas Simultâneas no Teams e siga nossas soluções passo a passo para que elas funcionem perfeitamente em minutos. Ideal para organizadores e participantes!

Descubra passos simples para testar o áudio e a câmera do Microsoft Teams antes de uma chamada. Garanta som e vídeo nítidos para reuniões profissionais sempre com nosso guia fácil. Perfeito para usuários de desktop, dispositivos móveis e web.

Descubra a localização exata das chaves de registro do Microsoft Teams no Windows 11. Guia passo a passo para encontrar, acessar e ajustar essas chaves com segurança, garantindo desempenho ideal e solução de problemas. Essencial para profissionais de TI e entusiastas do Teams.

Cansado de erros de atalho no Microsoft Teams atrapalhando seu fluxo de trabalho? Aprenda passos comprovados para solucionar erros de atalho e travamentos na inicialização do Microsoft Teams e garanta uma colaboração tranquila. Soluções rápidas e fáceis!

Frustrado com o loop de inicialização da tela de boas-vindas do Microsoft Teams? Siga nossos passos comprovados para solucionar o problema: limpe o cache, reinicie o aplicativo e reinstale-o. Volte a colaborar sem interrupções em minutos!

Aprenda a participar de uma reunião do Microsoft Teams com ID e senha sem esforço, seja no computador, celular ou na web. Instruções passo a passo com capturas de tela para acesso rápido – sem necessidade de convite!