A Microsoft está prestes a construir o computador quântico mais poderoso do mundo

A Microsoft continua sendo uma grande força na pesquisa global de computação quântica.

O artigo testou três senhas diferentes com uma ferramenta de quebra de senhas de código aberto para descobrir qual método realmente funciona quando se trata de segurança de senhas.

Índice

Quando você cria uma conta em um serviço online, o provedor normalmente criptografa suas informações de login em seus servidores. Isso é feito usando um algoritmo para criar um "hash", uma sequência aleatória aparentemente única de letras e números para sua senha. É claro que não é exatamente aleatório, mas uma sequência muito específica de caracteres que só a sua senha poderia gerar, mas para quem não tem muita experiência, parece uma bagunça.

É muito mais rápido e fácil transformar uma palavra em um hash do que "decodificar" o hash de volta para uma palavra. Portanto, quando você define uma senha, o serviço em que você está se conectando executará sua senha no hash e armazenará o resultado em seus servidores.

Se esse arquivo de senhas vazar, os hackers tentarão descobrir seu conteúdo decifrando as senhas. Como criptografar senhas é mais rápido do que decifrá-las, os hackers criarão um sistema que recebe senhas potenciais como entrada, criptografa-as usando o mesmo método do servidor e, em seguida, compara os resultados com o banco de dados de senhas.

Se o hash de uma possível senha corresponder a qualquer entrada no banco de dados, o hacker sabe que cada tentativa corresponde à possível senha tentada.

Vamos tentar quebrar algumas das senhas geradas neste artigo para ver como é fácil. Para isso, usaremos o Hashcat , uma ferramenta de quebra de senhas gratuita e de código aberto que qualquer pessoa pode usar.

Para esses testes, o exemplo quebrará as seguintes senhas:

Agora, vamos criptografar as senhas usando MD5. Veja como as senhas ficariam se estivessem em um arquivo de senhas salvo:

Agora, é hora de quebrá-los.

Para começar, vamos realizar um Ataque de Dicionário, um dos métodos mais comuns de ataque a senhas. Trata-se de um ataque simples em que um hacker pega uma lista de possíveis senhas, pede ao Hashcat para convertê-las para MD5 e verifica se alguma delas corresponde às três entradas acima. Para este teste, vamos usar o arquivo "rockyou.txt" como nosso dicionário, que foi um dos maiores vazamentos de senhas da história.

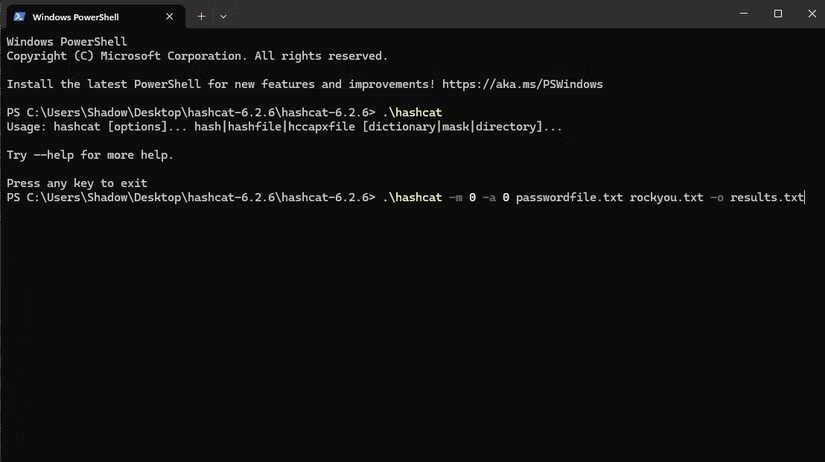

Para começar a trabalhar, o autor do artigo foi até a pasta Hashcat, clicou com o botão direito em um espaço vazio e clicou em Abrir no Terminal . Agora que o Terminal estava aberto e configurado para a pasta Hashcat, invocou o aplicativo Hashcat com o seguinte comando:

.\hashcat -m 0 -a 0 passwordfile.txt rockyou.txt -o results.txtVeja o que o comando faz:

Apesar do grande tamanho do rockyou, o Hashcat processou todos eles em 6 segundos. No arquivo resultante, o Hashcat afirma ter descoberto a senha 123456, mas as senhas Susan e Bitwarden não foram descobertas. Isso ocorre porque a senha 123456 foi usada por outra pessoa no arquivo rockyou.txt, mas ninguém mais usou as senhas Susan ou Bitwarden, o que significa que elas estavam seguras o suficiente para sobreviver ao ataque.

Ataques de dicionário são eficazes quando alguém usa a mesma senha que consta em uma lista extensa de senhas. São rápidos e fáceis de executar, mas não conseguem quebrar senhas que não estejam no dicionário. Portanto, se você realmente deseja testar sua senha, precisa usar ataques de Força Bruta.

Enquanto os Ataques de Dicionário simplesmente pegam uma lista predefinida e a alternam uma a uma, os ataques de Força Bruta fazem o mesmo, mas com todas as combinações imagináveis. São mais difíceis de executar e demoram mais, mas eventualmente conseguem quebrar qualquer senha. Como veremos em breve, isso às vezes pode levar muito tempo.

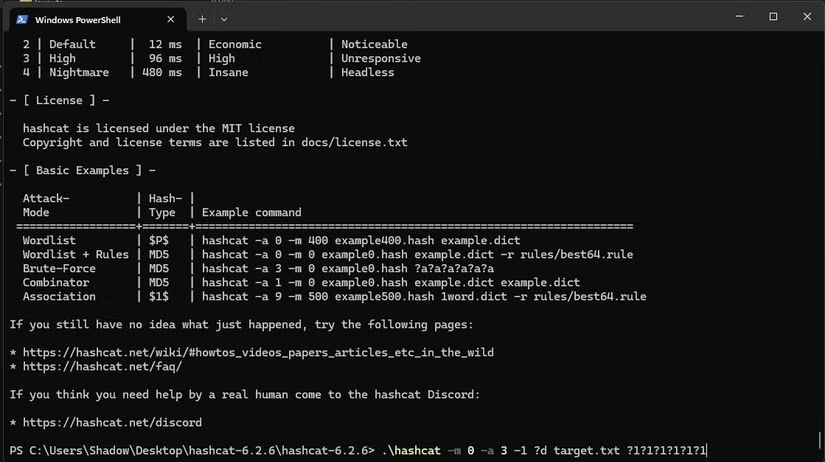

Aqui está o comando usado para executar um ataque de Força Bruta "real":

.\hashcat -m 0 -a 3 target.txt --increment ?a?a?a?a?a?a?a?a?a?a -o output.txtVeja o que o comando faz:

Mesmo com essa máscara terrível, a senha 123456 é quebrada em 15 segundos. Apesar de ser a senha mais comum, é uma das mais fracas.

A senha "Susan48!" é muito melhor — o computador diz que levará 4 dias para ser descoberta. No entanto, há um problema. Lembra quando o artigo disse que a senha da Susan tinha algumas falhas graves? A maior falha é que a senha é construída de forma previsível.

Ao criar senhas, frequentemente colocamos elementos específicos em lugares específicos. Imagine que a criadora da senha, Susan, tentou usar "susan" inicialmente, mas foi solicitada a adicionar uma letra maiúscula e um número. Para facilitar a memorização, ela colocou a primeira letra em maiúscula e adicionou os números no final. Então, talvez um serviço de login tenha solicitado um símbolo, então a criadora da senha o adicionou no final.

Portanto, podemos usar uma máscara para dizer ao Hashcat para testar apenas caracteres específicos em locais específicos, a fim de explorar a facilidade com que as pessoas adivinham senhas. Nessa máscara, "?u" usará apenas letras maiúsculas naquele local, "?l" usará apenas letras minúsculas e "?a" representa qualquer caractere:

.\hashcat -m 0 -a 3 -1 ?a target.txt ?u?l?l?l?l?a?a?a -o output.txtCom essa máscara, o Hashcat decifrou a senha em 3 minutos e 10 segundos, muito mais rápido do que 4 dias.

A senha do Bitwarden tem 10 caracteres e não usa padrões previsíveis, então foi necessário um ataque de Força Bruta sem máscaras para quebrá-la. Infelizmente, ao solicitar que o Hashcat fizesse isso, ele apresentou um erro informando que o número de combinações possíveis excedia o limite de inteiros. O especialista em segurança de TI disse que a senha do Bitwarden levaria 3 anos para ser quebrada, o que foi suficiente.

Os principais fatores que impedem que o artigo quebre uma senha do Bitwarden são seu comprimento (10 caracteres) e sua imprevisibilidade. Portanto, ao criar uma senha, tente torná-la o mais longa possível e distribua símbolos, números e letras maiúsculas uniformemente por toda a senha. Isso evita que hackers usem máscaras para prever a localização de cada elemento, dificultando muito a quebra.

Você provavelmente conhece os velhos ditados sobre senhas, como "use uma matriz de caracteres" e "deixe-a o mais longa possível". Espero que você saiba por que as pessoas recomendam essas dicas úteis — elas são a principal diferença entre uma senha fácil de decifrar e uma segura.

Cansado do erro "Como usar a Ajuda" do Microsoft Teams que está bloqueando seu fluxo de trabalho? Obtenha soluções passo a passo que funcionam nas versões mais recentes. Limpe o cache, atualize e muito mais — sem precisar de conhecimentos técnicos!

Frustrado com o erro de atalho do Microsoft Teams na área de trabalho? Siga nosso guia passo a passo comprovado para resolvê-lo rapidamente e voltar a fazer chamadas de vídeo e chats sem problemas. Sem necessidade de conhecimentos técnicos!

Descubra instruções passo a passo sobre como alterar a imagem de fundo do Microsoft Teams. Personalize reuniões no computador, no celular e na web com facilidade, usando os recursos mais recentes para videochamadas profissionais ou divertidas.

Cansado dos erros de reprodução de mídia do Microsoft Teams arruinando suas reuniões de 2026? Siga nosso guia passo a passo, elaborado por especialistas, para corrigir problemas de áudio, vídeo e compartilhamento rapidamente — sem precisar de conhecimentos técnicos. A colaboração perfeita está ao seu alcance!

Descubra onde o Microsoft Teams baixa arquivos no seu computador. Saiba onde os arquivos são baixados por padrão no Windows, Mac e Linux, como alterá-los e dicas para encontrar arquivos instantaneamente. Economize tempo com este guia completo!

Com dificuldades para resolver o erro de proxy do Microsoft Teams? Descubra etapas comprovadas para solucionar esse problema. Limpe o cache, ajuste as configurações de proxy e volte a fazer chamadas sem interrupções em minutos com nosso guia especializado.

Cansado de som abafado ou inexistente no microfone do Microsoft Teams? Descubra como resolver problemas de microfone no Microsoft Teams com passos rápidos e comprovados. Áudio nítido em breve!

Está com dificuldades para entrar em uma reunião no Microsoft Teams? Descubra passos comprovados para resolver o problema através de links diretos. Soluções rápidas para entrar em reuniões sem problemas – sem necessidade de conhecimentos técnicos!

Está com dificuldades para resolver problemas com o Keychain no Microsoft Teams para Mac? Descubra soluções comprovadas, passo a passo, para macOS e volte a colaborar sem problemas. Soluções rápidas aqui!

Frustrado porque as Salas Simultâneas não aparecem na sua reunião do Teams? Descubra os principais motivos pelos quais você não consegue ver as Salas Simultâneas no Teams e siga nossas soluções passo a passo para que elas funcionem perfeitamente em minutos. Ideal para organizadores e participantes!

Descubra passos simples para testar o áudio e a câmera do Microsoft Teams antes de uma chamada. Garanta som e vídeo nítidos para reuniões profissionais sempre com nosso guia fácil. Perfeito para usuários de desktop, dispositivos móveis e web.

Descubra a localização exata das chaves de registro do Microsoft Teams no Windows 11. Guia passo a passo para encontrar, acessar e ajustar essas chaves com segurança, garantindo desempenho ideal e solução de problemas. Essencial para profissionais de TI e entusiastas do Teams.

Cansado de erros de atalho no Microsoft Teams atrapalhando seu fluxo de trabalho? Aprenda passos comprovados para solucionar erros de atalho e travamentos na inicialização do Microsoft Teams e garanta uma colaboração tranquila. Soluções rápidas e fáceis!

Frustrado com o loop de inicialização da tela de boas-vindas do Microsoft Teams? Siga nossos passos comprovados para solucionar o problema: limpe o cache, reinicie o aplicativo e reinstale-o. Volte a colaborar sem interrupções em minutos!

Aprenda a participar de uma reunião do Microsoft Teams com ID e senha sem esforço, seja no computador, celular ou na web. Instruções passo a passo com capturas de tela para acesso rápido – sem necessidade de convite!