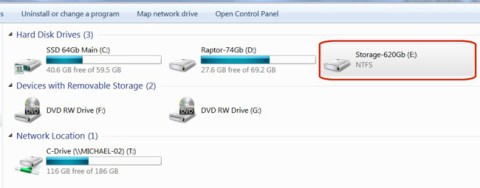

Como recuperar o acesso ao disco rígido, corrigir o erro de não conseguir abrir o disco rígido

Neste artigo, mostraremos como recuperar o acesso ao seu disco rígido em caso de falha. Vamos acompanhar!

A interconectividade entre dispositivos cotidianos alcançada pela tecnologia da Internet das Coisas (IoT) cria insights para melhorar nossas condições de vida e aumentar a eficiência. Mas isso também tem suas desvantagens, incluindo ataques de botnets de IoT.

Não há dúvidas sobre o perigo de ataques de IoT, especialmente quando vários dispositivos compartilham a mesma rede. Portanto, o foco deve ser em como prevenir esses ataques.

Índice

Os cibercriminosos realizam ataques de botnets de IoT infectando redes de computadores com malware para comprometer dispositivos de IoT. Depois de obter acesso remoto e controle sobre dispositivos infectados por malware, os hackers realizam uma variedade de atividades ilegais.

Ataques de botnets de IoT são um jogo de números. Quanto maior o número de dispositivos conectados, maior será o impacto nos sistemas de destino. O objetivo é causar violação de dados por meio do caos no tráfego.

Os ataques de botnets de IoT têm como alvo dispositivos conectados à Internet, como smartphones, smartwatches , laptops, etc. Os bots podem não conseguir se esquivar. Eles permanecem ocultos até que os agentes acionem uma ação específica.

Um ataque típico de botnet de IoT ocorre de diversas maneiras.

O primeiro passo em um ataque de botnet de IoT é encontrar uma maneira de comprometer o dispositivo alvo. À primeira vista, todos os aplicativos parecem seguros, mas a maioria dos sistemas tem algumas vulnerabilidades conhecidas ou desconhecidas. Depende de quanto você pesquisa. Eles examinam vulnerabilidades até encontrar um ponto fraco e o exploram para obter acesso.

Quando uma vulnerabilidade é descoberta no sistema, os agentes de ameaças injetam malware no sistema e o espalham por todos os dispositivos na rede IoT compartilhada.

Ataques de botnets de IoT não são aleatórios. Os invasores planejam operações e as iniciam de locais remotos. O próximo passo é conectar os dispositivos ao servidor na sala de controle do hacker. Uma vez estabelecida uma conexão funcional, eles implementam seu plano de ação.

A conectividade compartilhada entre dispositivos de IoT beneficia os agentes de ameaças. Ele permite que eles comprometam vários aplicativos com apenas um comando, economizando tempo e recursos.

Os hackers têm muitos motivos diferentes ao realizar ataques de botnets de IoT. Embora roubar dados confidenciais seja um objetivo comum, nem sempre é esse o caso. Obviamente, o dinheiro é o objetivo principal, então os criminosos cibernéticos podem assumir o controle do seu sistema e exigir um resgate antes de restaurar seu acesso. Mas não há garantia de que eles devolverão o sistema para você.

Existem vários métodos de ataque cibernético adequados para ataques de botnets de IoT. Essas são técnicas comumente usadas por agentes de ameaças.

Um ataque de negação de serviço distribuído (DDoS) é o processo de envio de uma grande quantidade de tráfego para um sistema com a intenção de causar tempo de inatividade. O tráfego não é de usuários, mas de redes de computadores comprometidas. Se os agentes de ameaças comprometerem seus dispositivos de IoT, eles poderão usá-los para direcionar tráfego para seus alvos em um ataque DDoS.

Quando o sistema recebe entradas que excedem sua capacidade, ele registra uma condição de congestionamento de tráfego. Ele não consegue mais funcionar ou lidar com o tráfego legítimo que realmente precisa ser acessado.

Força bruta é o uso de "forçar" o acesso não autorizado a aplicativos por meio da tentativa de vários nomes de usuário e senhas para encontrar uma correspondência. Uma técnica de login de tentativa e erro, o invasor cibernético coleta toneladas de credenciais e as executa sistematicamente em seu sistema até que uma delas tenha sucesso.

Ataques de força bruta têm como alvo sistemas automatizados de IoT. Os invasores usam aplicativos digitais para gerar diferentes combinações de login e testá-las rapidamente no alvo. Além de fazer suposições aleatórias, eles também tentam credenciais de login válidas obtidas de outras plataformas por meio de roubo de credenciais.

A maioria dos ataques de phishing ocorre na forma de e-mails. O golpista entra em contato com você se passando por um conhecido ou uma organização legítima com uma oferta comercial. Embora muitos provedores de serviços de e-mail tentem evitar isso redirecionando mensagens de endereços suspeitos para Spam, hackers determinados farão de tudo para garantir que suas mensagens cheguem à sua caixa de entrada. Assim que chamam sua atenção, eles o induzem a revelar informações confidenciais, pedindo para você clicar em um link malicioso ou abrir um documento infectado com malware.

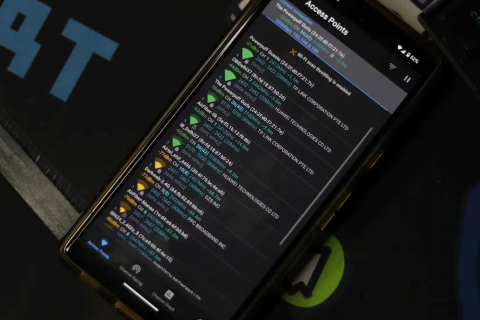

Sniffing é quando alguém intercepta ou monitora atividades em uma rede. Envolve o uso de um farejador de pacotes para acessar informações em trânsito. Os hackers também usam esse método para infectar o sistema com malware e continuar a assumir o controle.

Hackers que implementam ataques de botnet de IoT usam Sniffing proativo para inundar a rede com tráfego e injetar malware nela para extrair informações de identificação pessoal ou assumir o controle de seus dispositivos conectados.

Os aspectos positivos do uso da tecnologia IoT geralmente superam os negativos. No entanto, você ainda se preocupará com ataques de botnet, então como preveni-los?

Os aplicativos em seus dispositivos IoT criam fraquezas que os tornam vulneráveis a ataques. Quanto mais aplicativos houver, mais oportunidades os criminosos cibernéticos terão de invadir. Metade das vezes, você nem usa todos esses aplicativos!

Ao escanear sua rede em busca de links fracos, os hackers podem descobrir aplicativos que não estão funcionando. Eles são inúteis para você e o deixam vulnerável a ataques. Reduzir o número de aplicativos em seus dispositivos conectados é uma precaução contra ataques relacionados.

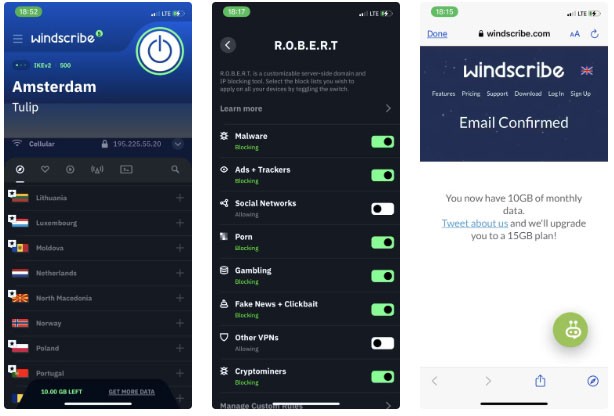

Redes Privadas Virtuais (VPNs) fornecem privacidade e segurança muito necessárias. Um intruso pode interceptar seus dados comprometendo o endereço de protocolo de internet (IP) na sua rede local (LAN) . Isso é possível porque eles podem ver e monitorar sua rede.

As VPNs tornam sua conexão privada e criptografam seus dados, para que intrusos não possam acessá-los. Todas as interações no dispositivo são devidamente protegidas de terceiros. Os hackers não conseguirão localizá-lo, muito menos bloquear sua rede.

Muitos usuários facilitam a vida dos hackers criando senhas fracas. Usar nomes e números conhecidos como senhas é um dos maiores erros que você pode cometer. Se a senha for muito simples, será fácil para um invasor quebrá-la.

Torne sua senha mais complexa combinando letras maiúsculas e minúsculas com números e caracteres especiais. Aprenda a usar frases em vez de palavras isoladas. Você pode criar as senhas mais complexas, mas lembrá-las pode ser difícil. Usar um gerenciador de senhas eficaz resolverá esse desafio.

Recursos de segurança desatualizados em dispositivos IoT criam vulnerabilidades para ataques cibernéticos. Se o fornecedor do software fizer a sua parte atualizando suas defesas, você poderá pelo menos fazer essas atualizações.

Basta atualizar seus aplicativos que funcionam (presumindo que você tenha removido os que não funcionam). Dessa forma, você não precisa se preocupar com vulnerabilidades de infraestrutura desatualizada.

Os dispositivos de IoT são como qualquer outro dispositivo quando se trata de segurança. Use-os tendo em mente a segurança cibernética, caso contrário você ficará exposto a ameaças cibernéticas.

Não se deixe levar pelos recursos do aplicativo. Verifique os recursos de segurança antes de comprar e adicionar dados confidenciais. Proteger seus dispositivos IoT contra ataques cibernéticos é fácil, mas você precisa ser proativo primeiro.

Neste artigo, mostraremos como recuperar o acesso ao seu disco rígido em caso de falha. Vamos acompanhar!

À primeira vista, os AirPods parecem fones de ouvido sem fio comuns. Mas tudo mudou quando alguns recursos pouco conhecidos foram descobertos.

A Apple apresentou o iOS 26 – uma grande atualização com um novo design de vidro fosco, experiências mais inteligentes e melhorias em aplicativos familiares.

Os alunos precisam de um tipo específico de laptop para seus estudos. Ele não deve apenas ser potente o suficiente para um bom desempenho na área de estudo escolhida, mas também compacto e leve o suficiente para ser carregado o dia todo.

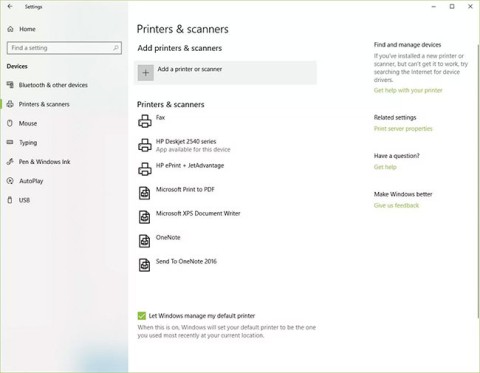

Adicionar uma impressora ao Windows 10 é simples, embora o processo para dispositivos com fio seja diferente do que para dispositivos sem fio.

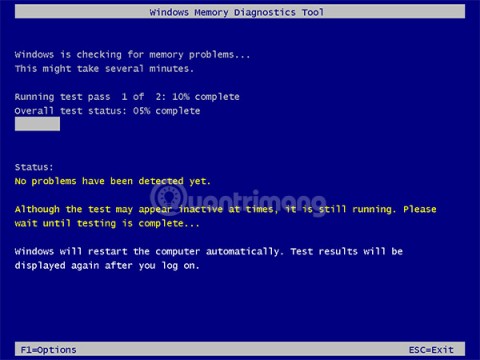

Como você sabe, a RAM é um componente de hardware muito importante em um computador, atuando como memória para processar dados e é o fator que determina a velocidade de um laptop ou PC. No artigo abaixo, o WebTech360 apresentará algumas maneiras de verificar erros de RAM usando software no Windows.

As Smart TVs realmente conquistaram o mundo. Com tantos recursos excelentes e conectividade à Internet, a tecnologia mudou a maneira como assistimos TV.

Geladeiras são eletrodomésticos comuns em residências. As geladeiras geralmente têm 2 compartimentos, o compartimento frio é espaçoso e tem uma luz que acende automaticamente toda vez que o usuário o abre, enquanto o compartimento do freezer é estreito e não tem luz.

As redes Wi-Fi são afetadas por muitos fatores além de roteadores, largura de banda e interferência, mas existem algumas maneiras inteligentes de melhorar sua rede.

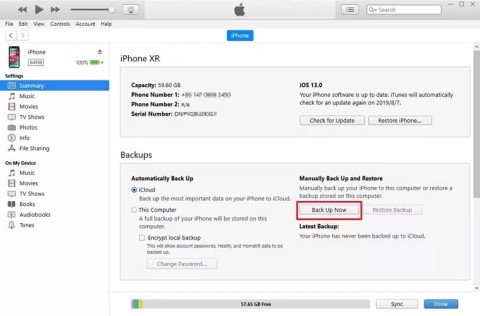

Se você quiser voltar para o iOS 16 estável no seu telefone, aqui está o guia básico para desinstalar o iOS 17 e fazer o downgrade do iOS 17 para o 16.

Iogurte é um alimento maravilhoso. É bom comer iogurte todos os dias? Quando você come iogurte todos os dias, como seu corpo muda? Vamos descobrir juntos!

Este artigo discute os tipos de arroz mais nutritivos e como maximizar os benefícios para a saúde de qualquer arroz que você escolher.

Estabelecer um horário de sono e uma rotina para dormir, mudar o despertador e ajustar a dieta são algumas das medidas que podem ajudar você a dormir melhor e acordar na hora certa pela manhã.

Alugue, por favor! Landlord Sim é um jogo de simulação para dispositivos móveis para iOS e Android. Você jogará como proprietário de um complexo de apartamentos e começará a alugar um apartamento com o objetivo de reformar o interior do seu apartamento e deixá-lo pronto para inquilinos.

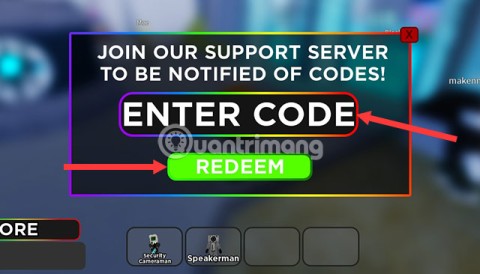

Obtenha o código do jogo Bathroom Tower Defense Roblox e resgate recompensas emocionantes. Elas ajudarão você a melhorar ou desbloquear torres com maior dano.