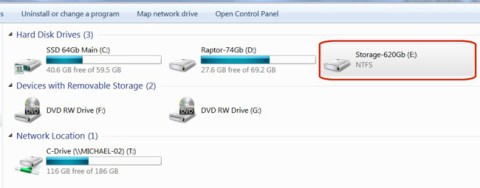

Como recuperar o acesso ao disco rígido, corrigir o erro de não conseguir abrir o disco rígido

Neste artigo, mostraremos como recuperar o acesso ao seu disco rígido em caso de falha. Vamos acompanhar!

De phishing a vazamentos de banco de dados, proteger-se on-line está cada vez mais difícil hoje em dia. Chaves de segurança de hardware são uma solução viável que adiciona uma camada extra de proteção às suas contas online. Este artigo abordará como as chaves de segurança de hardware funcionam, seus prós e contras e problemas comuns para ajudar você a determinar se elas são o dispositivo certo para você.

O que é uma chave de segurança de hardware?

Uma chave de segurança de hardware é um dispositivo pequeno e altamente seguro que atua como um "fator" adicional para uma configuração de autenticação multifator (MFA). Semelhante a um OTP tradicional, uma chave de segurança de hardware garante que criminosos não consigam acessar suas contas on-line, mesmo que tenham suas informações de login.

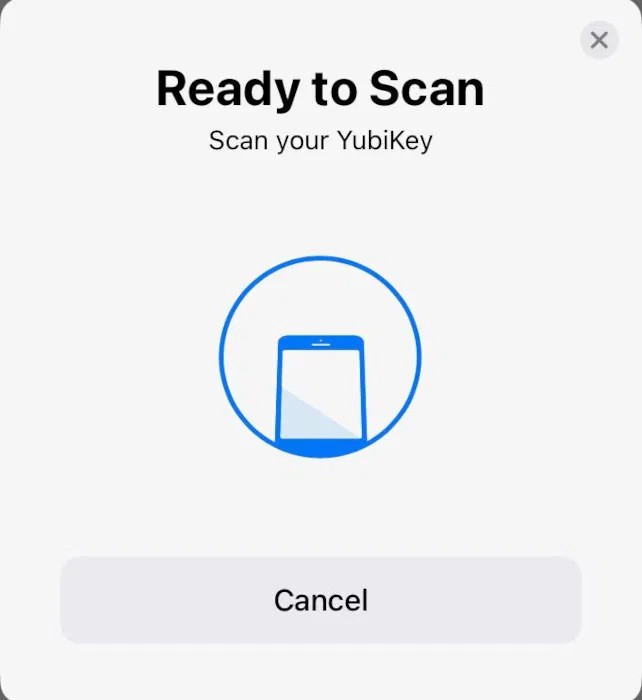

As chaves de segurança de hardware geralmente vêm na forma de cartões inteligentes habilitados para NFC ou pen drives que você pode conectar ao seu PC. Algumas chaves, como a popular Yubikey 5 NFC, oferecem uma combinação de USB e NFC, permitindo que você use o dispositivo em computadores e dispositivos móveis.

Como funcionam as chaves de segurança de hardware

Essencialmente, as chaves de segurança de hardware usam criptografia de chave pública para autenticar suas informações de login. Quando você configura uma chave pela primeira vez com um site ou aplicativo compatível, ele gera um par de chaves criptográficas específicas para aquele serviço. A chave armazena a parte privada desse par de chaves em seu "chip de segurança", enquanto o serviço pega a parte pública e a armazena em seus servidores.

Depois de efetuar login com sucesso, seu site ou aplicativo solicitará que você conecte a chave ao seu dispositivo ou detecte a chave via NFC. O serviço enviará dados para sua chave, que precisa ser assinada com a chave privada. O serviço então pega esses dados e verifica se eles foram assinados corretamente pela chave privada usando sua chave pública.

Todos os serviços permitem o uso de chaves de segurança de hardware?

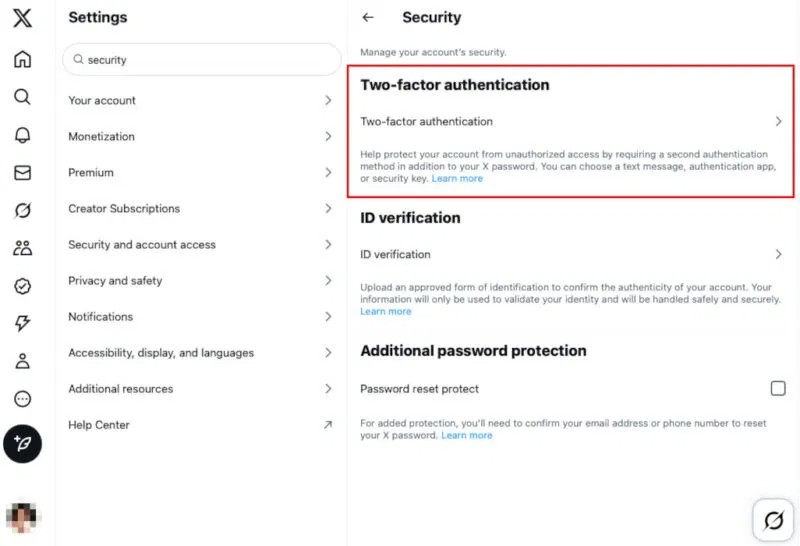

Para a maioria dos principais serviços on-line, uma chave de segurança de hardware funcionará. Embora o suporte não seja explicitamente garantido, você pode esperar que plataformas populares como Google, Amazon e X suportem chaves de segurança de hardware. Por exemplo, você pode adicionar suporte ao Yubikey no X acessando a seção Segurança e acesso à conta na página Configurações da conta .

Além disso, o suporte geralmente depende de cada caso. Isso ocorre porque a própria plataforma é responsável por adicionar e fornecer suporte para chaves de segurança de hardware. Portanto, você deve considerar os sites que visita e se eles oferecem suporte a esse método MFA antes de decidir fazer uma compra.

Comparando chaves de segurança de hardware com outros métodos MFA

Chaves de segurança de hardware vs MFA por SMS e e-mail

Um benefício de usar chaves de segurança de hardware em vez de SMS e e-mail MFA tradicionais é que é uma maneira simples de verificar sua identidade. Ele não depende do código OTP, o que significa que não é necessária intervenção do usuário para fazer login na conta. Isso não apenas evita ataques de phishing como também acelera o processo de login.

No entanto, essa abordagem integrada também tem um preço bem alto. A maioria das chaves de segurança de hardware hoje custa entre US$ 30 e US$ 80, sendo que as mais baratas só podem ser usadas para aplicações específicas. Por outro lado, SMS e Email MFA aproveitam os dispositivos que você já tem. Isso reduz efetivamente o custo de SMS e Email MFA para US$ 0, tornando-se uma maneira muito acessível de proteger suas contas.

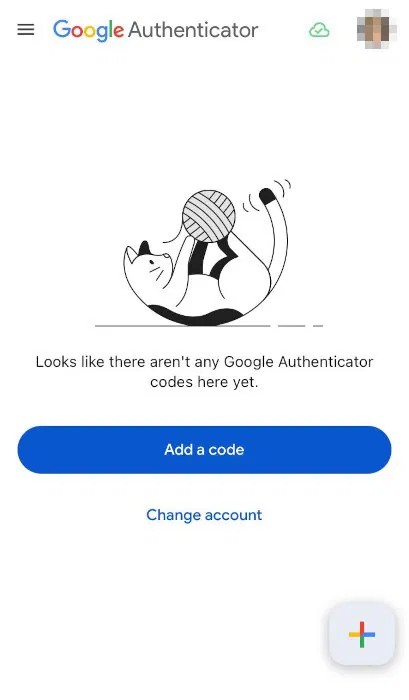

Chaves de segurança de hardware vs. aplicativos autenticadores

Assim como o SMS e o Email MFA, os aplicativos autenticadores também sofrem dos mesmos problemas principais quando comparados às chaves de segurança de hardware. Ele depende de OTP, o que o torna vulnerável a ataques de phishing.

No entanto, a maioria dos aplicativos autenticadores usa o padrão RFC 6238 (TOTP), tornando-os um dos métodos MFA mais acessíveis disponíveis atualmente. Isso significa que há uma grande chance de que o site que você está visitando tenha a opção de habilitar o TOTP. Isso também é uma vantagem sobre as chaves de segurança de hardware porque nem todos os sites oferecem suporte ao padrão FIDO2.

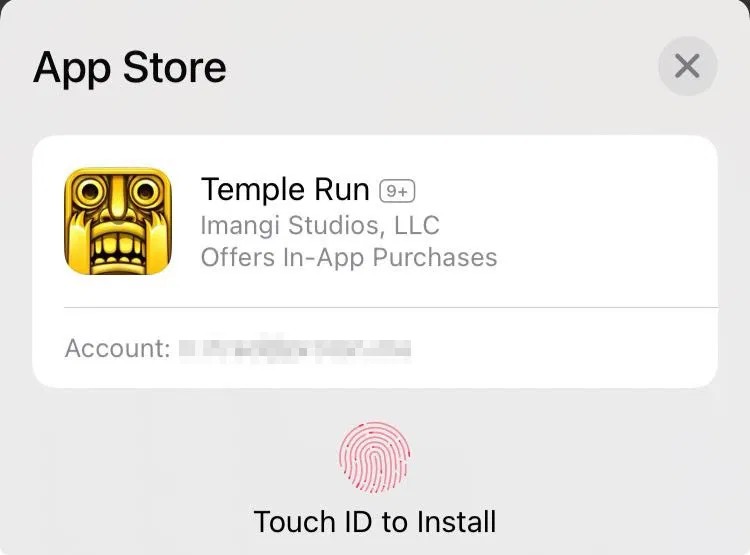

Chaves de segurança de hardware vs. biometria

Embora as fechaduras de segurança de hardware e as fechaduras biométricas ofereçam níveis semelhantes de segurança e conveniência, elas diferem em alguns aspectos importantes. Primeiro, as chaves biométricas só podem ser usadas no dispositivo onde estão armazenadas. Por exemplo, o Touch ID só permite logins no seu iPhone. Isso limita severamente o que as fechaduras biométricas podem fazer, especialmente quando comparadas às fechaduras de segurança de hardware.

As fechaduras biométricas também costumam ser mais convenientes e fáceis de usar do que as fechaduras de segurança de hardware. O bloqueio biométrico não envolve nenhum dispositivo externo e aproveita o que você já tem. Essa chave também não depende de OTP, o que a torna resistente a ataques de phishing.

O que acontece quando você perde sua chave de segurança de hardware?

Um dos pontos fortes das fechaduras de segurança de hardware também é sua fraqueza. Como um objeto físico, você pode perder a chave. Isso pode ser um problema se você depende da sua chave de segurança de hardware para fazer login em coisas importantes, como operações bancárias on-line.

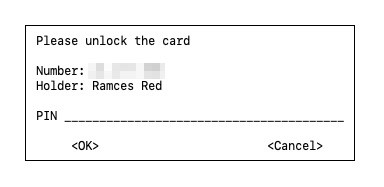

Quando isso acontece, é importante lembrar que a maioria das fechaduras tem alguma proteção contra acesso não autorizado. Por exemplo, o Yubikey 5 exige que o usuário defina um PIN e tem um mecanismo de autoapagamento após várias digitações incorretas de PIN.

Além disso, as chaves de segurança de hardware não armazenam informações confidenciais, como seu nome de usuário e senha. Essas chaves também armazenam chaves privadas em um chip seguro, tornando impossível que criminosos as extraiam.

Neste artigo, mostraremos como recuperar o acesso ao seu disco rígido em caso de falha. Vamos acompanhar!

À primeira vista, os AirPods parecem fones de ouvido sem fio comuns. Mas tudo mudou quando alguns recursos pouco conhecidos foram descobertos.

A Apple apresentou o iOS 26 – uma grande atualização com um novo design de vidro fosco, experiências mais inteligentes e melhorias em aplicativos familiares.

Os alunos precisam de um tipo específico de laptop para seus estudos. Ele não deve apenas ser potente o suficiente para um bom desempenho na área de estudo escolhida, mas também compacto e leve o suficiente para ser carregado o dia todo.

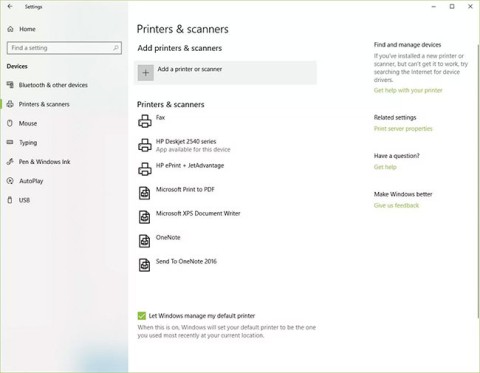

Adicionar uma impressora ao Windows 10 é simples, embora o processo para dispositivos com fio seja diferente do que para dispositivos sem fio.

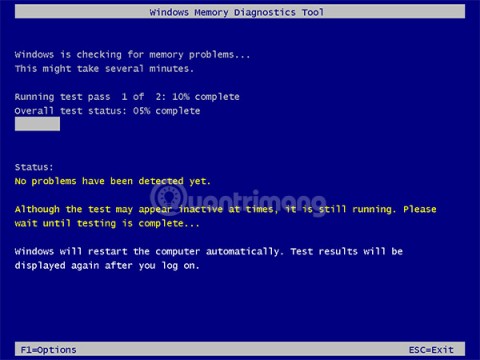

Como você sabe, a RAM é um componente de hardware muito importante em um computador, atuando como memória para processar dados e é o fator que determina a velocidade de um laptop ou PC. No artigo abaixo, o WebTech360 apresentará algumas maneiras de verificar erros de RAM usando software no Windows.

As Smart TVs realmente conquistaram o mundo. Com tantos recursos excelentes e conectividade à Internet, a tecnologia mudou a maneira como assistimos TV.

Geladeiras são eletrodomésticos comuns em residências. As geladeiras geralmente têm 2 compartimentos, o compartimento frio é espaçoso e tem uma luz que acende automaticamente toda vez que o usuário o abre, enquanto o compartimento do freezer é estreito e não tem luz.

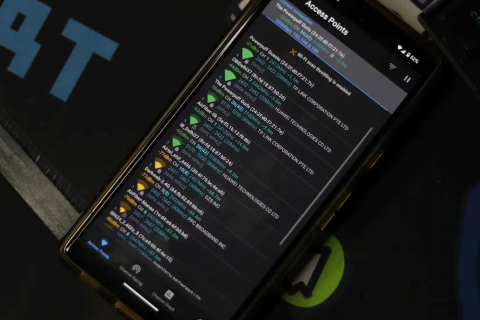

As redes Wi-Fi são afetadas por muitos fatores além de roteadores, largura de banda e interferência, mas existem algumas maneiras inteligentes de melhorar sua rede.

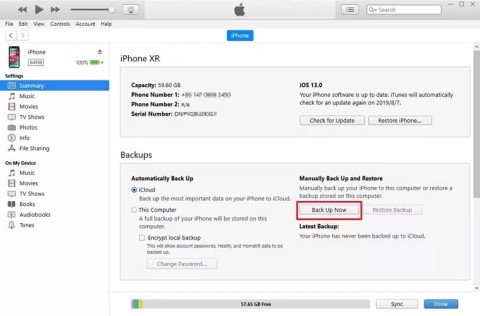

Se você quiser voltar para o iOS 16 estável no seu telefone, aqui está o guia básico para desinstalar o iOS 17 e fazer o downgrade do iOS 17 para o 16.

Iogurte é um alimento maravilhoso. É bom comer iogurte todos os dias? Quando você come iogurte todos os dias, como seu corpo muda? Vamos descobrir juntos!

Este artigo discute os tipos de arroz mais nutritivos e como maximizar os benefícios para a saúde de qualquer arroz que você escolher.

Estabelecer um horário de sono e uma rotina para dormir, mudar o despertador e ajustar a dieta são algumas das medidas que podem ajudar você a dormir melhor e acordar na hora certa pela manhã.

Alugue, por favor! Landlord Sim é um jogo de simulação para dispositivos móveis para iOS e Android. Você jogará como proprietário de um complexo de apartamentos e começará a alugar um apartamento com o objetivo de reformar o interior do seu apartamento e deixá-lo pronto para inquilinos.

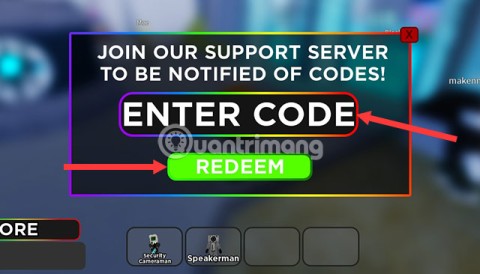

Obtenha o código do jogo Bathroom Tower Defense Roblox e resgate recompensas emocionantes. Elas ajudarão você a melhorar ou desbloquear torres com maior dano.