Como detectar e mitigar ataques de botnet

Os ataques de botnet são uma das ameaças mais sérias à segurança cibernética atualmente.

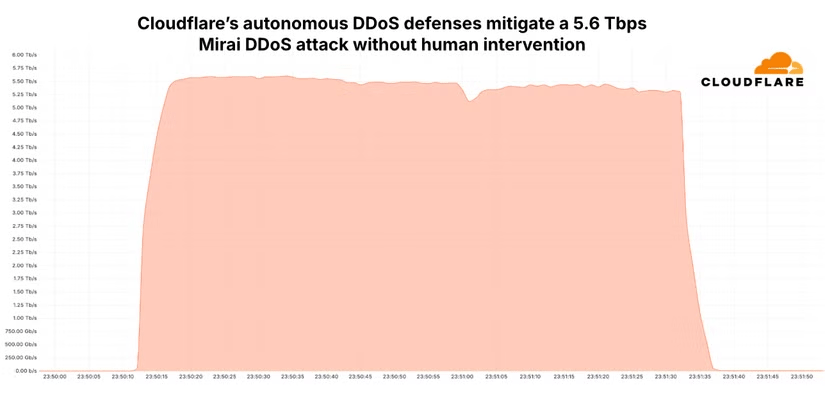

Se a guerra física é travada com exércitos, a guerra digital é vencida com dispositivos de botnet infectados. Quanto mais dispositivos infectados em uma botnet, mais poderosos são os ataques. Uma campanha recente estabeleceu o recorde do ataque DDoS mais poderoso da história, gerando 5,6 Tbps de dados em uma única sessão.

Cloudflare trava uma luta incrível contra ataque DDoS recorde

O anúncio vem da empresa de segurança cibernética Cloudflare. A empresa fornece aos proprietários de sites proteção contra ataques DDoS e defesa contra ataques diários. Provavelmente, se você já clicou em "Você é humano?" Teste CAPTCHA, a Cloudflare é quem forneceu esse teste.

Em uma postagem de blog da Cloudflare, a empresa de segurança cibernética analisou o ataque DDoS mais intenso da história registrada:

Em 29 de outubro, um ataque DDoS UDP de 5,6 Tbps lançado pelo botnet variante Mirai teve como alvo um cliente da Cloudflare Magic Transit, um provedor de serviços de Internet (ISP) do Leste Asiático. O ataque durou apenas 80 segundos e teve origem em mais de 13.000 dispositivos IoT. A detecção e a mitigação são totalmente automatizadas graças aos sistemas de defesa distribuídos da Cloudflare. Não requer intervenção humana, não dispara nenhum alerta e não causa nenhuma degradação de desempenho. Os sistemas continuam operando normalmente.

É uma coisa boa que empresas como a Cloudflare estejam lá para proteger sites, já que os proprietários de botnets têm aumentado sua atividade ultimamente. A Cloudflare relatou que começou a observar um pico nos ataques DDoS no terceiro trimestre de 2024 e, no quarto trimestre de 2024, a empresa registrou um aumento de 1885% em relação ao trimestre anterior nos ataques usando mais de 1 Tbps de tráfego.

A força de uma botnet é determinada pelo número de dispositivos que ela sequestrou, então agora é o momento perfeito para garantir que os criminosos cibernéticos não incluam seus dispositivos no próximo grande ataque. Confira como detectar e mitigar ataques de botnets para obter mais informações e, se você tiver muitos dispositivos inteligentes, não deixe de aprender também sobre botnets de IoT !

Cansado do erro "Como usar a Ajuda" do Microsoft Teams que está bloqueando seu fluxo de trabalho? Obtenha soluções passo a passo que funcionam nas versões mais recentes. Limpe o cache, atualize e muito mais — sem precisar de conhecimentos técnicos!

Frustrado com o erro de atalho do Microsoft Teams na área de trabalho? Siga nosso guia passo a passo comprovado para resolvê-lo rapidamente e voltar a fazer chamadas de vídeo e chats sem problemas. Sem necessidade de conhecimentos técnicos!

Descubra instruções passo a passo sobre como alterar a imagem de fundo do Microsoft Teams. Personalize reuniões no computador, no celular e na web com facilidade, usando os recursos mais recentes para videochamadas profissionais ou divertidas.

Cansado dos erros de reprodução de mídia do Microsoft Teams arruinando suas reuniões de 2026? Siga nosso guia passo a passo, elaborado por especialistas, para corrigir problemas de áudio, vídeo e compartilhamento rapidamente — sem precisar de conhecimentos técnicos. A colaboração perfeita está ao seu alcance!

Descubra onde o Microsoft Teams baixa arquivos no seu computador. Saiba onde os arquivos são baixados por padrão no Windows, Mac e Linux, como alterá-los e dicas para encontrar arquivos instantaneamente. Economize tempo com este guia completo!

Com dificuldades para resolver o erro de proxy do Microsoft Teams? Descubra etapas comprovadas para solucionar esse problema. Limpe o cache, ajuste as configurações de proxy e volte a fazer chamadas sem interrupções em minutos com nosso guia especializado.

Cansado de som abafado ou inexistente no microfone do Microsoft Teams? Descubra como resolver problemas de microfone no Microsoft Teams com passos rápidos e comprovados. Áudio nítido em breve!

Está com dificuldades para entrar em uma reunião no Microsoft Teams? Descubra passos comprovados para resolver o problema através de links diretos. Soluções rápidas para entrar em reuniões sem problemas – sem necessidade de conhecimentos técnicos!

Está com dificuldades para resolver problemas com o Keychain no Microsoft Teams para Mac? Descubra soluções comprovadas, passo a passo, para macOS e volte a colaborar sem problemas. Soluções rápidas aqui!

Frustrado porque as Salas Simultâneas não aparecem na sua reunião do Teams? Descubra os principais motivos pelos quais você não consegue ver as Salas Simultâneas no Teams e siga nossas soluções passo a passo para que elas funcionem perfeitamente em minutos. Ideal para organizadores e participantes!

Descubra passos simples para testar o áudio e a câmera do Microsoft Teams antes de uma chamada. Garanta som e vídeo nítidos para reuniões profissionais sempre com nosso guia fácil. Perfeito para usuários de desktop, dispositivos móveis e web.

Descubra a localização exata das chaves de registro do Microsoft Teams no Windows 11. Guia passo a passo para encontrar, acessar e ajustar essas chaves com segurança, garantindo desempenho ideal e solução de problemas. Essencial para profissionais de TI e entusiastas do Teams.

Cansado de erros de atalho no Microsoft Teams atrapalhando seu fluxo de trabalho? Aprenda passos comprovados para solucionar erros de atalho e travamentos na inicialização do Microsoft Teams e garanta uma colaboração tranquila. Soluções rápidas e fáceis!

Frustrado com o loop de inicialização da tela de boas-vindas do Microsoft Teams? Siga nossos passos comprovados para solucionar o problema: limpe o cache, reinicie o aplicativo e reinstale-o. Volte a colaborar sem interrupções em minutos!

Aprenda a participar de uma reunião do Microsoft Teams com ID e senha sem esforço, seja no computador, celular ou na web. Instruções passo a passo com capturas de tela para acesso rápido – sem necessidade de convite!