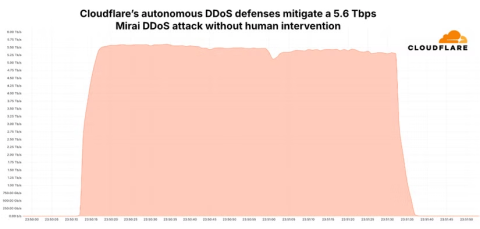

Uma botnet quebrou recordes com um ataque DDoS massivo de 5,6 Tbps

Uma campanha recente estabeleceu o recorde do ataque DDoS mais poderoso da história, gerando 5,6 Tbps de dados em uma única sessão.

Hoje, é muito fácil para um hacker comprometer um site que não possui segurança adequada. Uma única vulnerabilidade em um site ou aplicativo facilita a entrada de hackers utilizando vários métodos, sendo o ataque DDoS um dos mais comuns. Com um ataque DDoS, até mesmo um site pequeno pode se tornar inacessível rapidamente. Vamos entender melhor este tipo de ataque e como podemos proteger nossos sistemas.

Conteúdo

DDoS significa “Distributed Denial of Service” (Negação de Serviço Distribuído). Este é um ataque cibernético que visa tornar um site, rede ou máquina indisponível para os usuários legítimos. O ataque ocorre através do envio de um grande número de solicitações ao mesmo tempo, fazendo com que o servidor não consiga responder a todas elas, resultando em lentidão ou queda do serviço.

Os servidores possuem uma capacidade limitada para processar solicitações simultâneas. Em um ataque DDoS, um número elevado de solicitações é enviado de uma só vez, desconectando a transmissão de dados entre o servidor e os usuários. O resultado imediato é a inatividade ou lentidão do site.

A prevenção contra ataques DDoS pode ser realizada por meio das seguintes práticas:

As ferramentas comumente usadas para implementar um ataque DDoS incluem:

| Nome da Ferramenta | Descrição |

|---|---|

| Nemesy | Gera pacotes aleatórios e funciona no Windows, porém pode ser detectado como vírus por antivírus. |

| Land e LaTierra | Utilizada para falsificação de IP e abertura de conexões TCP. |

| Pantera | Inunda a rede alvo com pacotes UDP. |

Para realizar um ataque DDoS usando o prompt de comando (CMD), siga os passos abaixo:

Nota: É necessário ter uma boa conexão à Internet com largura de banda ilimitada.Após 2 ou 3 horas, verifique o site alvo. Você deverá notar que ele pode estar temporariamente fora do ar.

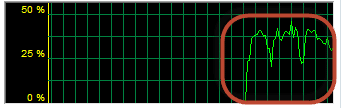

Você pode visualizar o efeito do ataque DDoS através do gerenciador de tarefas.

Leia também: Como instalar o Linux Bash Shell no Windows 10

Em resumo, se o ataque DDoS no site alvo for bem-sucedido, altas atividades de rede poderão ser observadas, que podem ser verificadas facilmente na guia de rede do gerenciador de tarefas.

Cansado do erro "Como usar a Ajuda" do Microsoft Teams que está bloqueando seu fluxo de trabalho? Obtenha soluções passo a passo que funcionam nas versões mais recentes. Limpe o cache, atualize e muito mais — sem precisar de conhecimentos técnicos!

Frustrado com o erro de atalho do Microsoft Teams na área de trabalho? Siga nosso guia passo a passo comprovado para resolvê-lo rapidamente e voltar a fazer chamadas de vídeo e chats sem problemas. Sem necessidade de conhecimentos técnicos!

Descubra instruções passo a passo sobre como alterar a imagem de fundo do Microsoft Teams. Personalize reuniões no computador, no celular e na web com facilidade, usando os recursos mais recentes para videochamadas profissionais ou divertidas.

Cansado dos erros de reprodução de mídia do Microsoft Teams arruinando suas reuniões de 2026? Siga nosso guia passo a passo, elaborado por especialistas, para corrigir problemas de áudio, vídeo e compartilhamento rapidamente — sem precisar de conhecimentos técnicos. A colaboração perfeita está ao seu alcance!

Descubra onde o Microsoft Teams baixa arquivos no seu computador. Saiba onde os arquivos são baixados por padrão no Windows, Mac e Linux, como alterá-los e dicas para encontrar arquivos instantaneamente. Economize tempo com este guia completo!

Com dificuldades para resolver o erro de proxy do Microsoft Teams? Descubra etapas comprovadas para solucionar esse problema. Limpe o cache, ajuste as configurações de proxy e volte a fazer chamadas sem interrupções em minutos com nosso guia especializado.

Cansado de som abafado ou inexistente no microfone do Microsoft Teams? Descubra como resolver problemas de microfone no Microsoft Teams com passos rápidos e comprovados. Áudio nítido em breve!

Está com dificuldades para entrar em uma reunião no Microsoft Teams? Descubra passos comprovados para resolver o problema através de links diretos. Soluções rápidas para entrar em reuniões sem problemas – sem necessidade de conhecimentos técnicos!

Está com dificuldades para resolver problemas com o Keychain no Microsoft Teams para Mac? Descubra soluções comprovadas, passo a passo, para macOS e volte a colaborar sem problemas. Soluções rápidas aqui!

Frustrado porque as Salas Simultâneas não aparecem na sua reunião do Teams? Descubra os principais motivos pelos quais você não consegue ver as Salas Simultâneas no Teams e siga nossas soluções passo a passo para que elas funcionem perfeitamente em minutos. Ideal para organizadores e participantes!

Descubra passos simples para testar o áudio e a câmera do Microsoft Teams antes de uma chamada. Garanta som e vídeo nítidos para reuniões profissionais sempre com nosso guia fácil. Perfeito para usuários de desktop, dispositivos móveis e web.

Descubra a localização exata das chaves de registro do Microsoft Teams no Windows 11. Guia passo a passo para encontrar, acessar e ajustar essas chaves com segurança, garantindo desempenho ideal e solução de problemas. Essencial para profissionais de TI e entusiastas do Teams.

Cansado de erros de atalho no Microsoft Teams atrapalhando seu fluxo de trabalho? Aprenda passos comprovados para solucionar erros de atalho e travamentos na inicialização do Microsoft Teams e garanta uma colaboração tranquila. Soluções rápidas e fáceis!

Frustrado com o loop de inicialização da tela de boas-vindas do Microsoft Teams? Siga nossos passos comprovados para solucionar o problema: limpe o cache, reinicie o aplicativo e reinstale-o. Volte a colaborar sem interrupções em minutos!

Aprenda a participar de uma reunião do Microsoft Teams com ID e senha sem esforço, seja no computador, celular ou na web. Instruções passo a passo com capturas de tela para acesso rápido – sem necessidade de convite!

Lia Gato -

Amei o conteúdo! Esse negócio de ataque DDoS é super fascinante, mas é tão arriscado

Roberta F. -

Amei a explicação! Mas me pergunto, quais foram as consequências de quem fez isso no passado?

Hugo 123 -

Isso é interessante, mas será que não é ilegal? Melhor ficar atento às leis sobre segurança na internet

João 987 -

Artigo incrível, mas vamos respeitar as leis e evitar problemas, certo

Vinicius 99 -

É tudo tão complexo, mas tenho certeza que existe uma linha entre o ético e o criminoso. Vamos debater!

Diego 6789 -

Ótimos pontos, mas confesso que estou um pouco na dúvida se isso é uma boa ideia. Alguém poderia compartilhar sua experiência

Samuel L. -

Essa informação é crucial, mas ainda assim prefiro manter distância. A segurança online deve ser prioridade

Juliana 22 -

Uau, nunca pensei que fosse tão fácil. Mas e as repercussões? Vale a pena se arriscar?

Alana R. -

Adorei o artigo, mas sinto que a responsabilidade é crucial. Devemos pensar duas vezes antes de agir

Rafael Santos -

Fico pensando em como isso poderia ser usado para protestos online. Quais são os limites éticos?

Felipe N. -

Cuidado, galera! Tem consequências severas para esse tipo de ataque. Leiam sobre as leis

Ricardo S. -

Não suporto hackers! Mas ao mesmo tempo, a técnica é interessante. Como vivem essas pessoas

Bruna A. -

Muito interessante! Mas, e se eu quisesse proteger meu site disso? Alguma dica?

Eduardo 45 -

Ah, quem diria que um ataque DDoS faria parte do aprendizado de TI? Queria saber como prevenir o meu site.

César B. -

Só vou dizer uma coisa: leiam sempre os termos de uso do site. Não quero ver ninguém se metendo em encrenca

Thais M. -

Ainda estou chocada com a facilidade que é aprender essas técnicas. Vale mesmo a pena tentar?

Patricia Almeida -

Li o artigo inteiro e ainda fico com algumas perguntas. Isso é seguro mesmo?

Karina P. -

Me pergunto se isso é uma prática comum entre os hackers. Tem algum fórum onde posso aprender mais?

Lucas D. -

Muito legal isso! Mas só para fins educacionais, certo? Não quero problemas com a justiça

Daniel M. -

Se eu fizer isso, vou precisar de ajuda para sair disso! Alguém disponível?

Thiago C. -

Artigo bem explicado! Mas tenha certeza de que está ciente das possíveis consequências

Bianca D. -

Ótima leitura! Mas seria legal discutir também as formas de defesa contra esses ataques

Renata C. -

Artigo muito bom! Alguém poderia me ajudar a entender melhor como funciona o CMD

Nina Lopes -

Estou rindo, mas é uma situação bem séria! Seja sempre cuidadoso com o que você lê na internet

Sofia 27 -

Fico pensando, será que isso tem alguma aplicação legal? Ou só serve para causar caos

Miha 99 -

Risos, que loucura! Nunca pensei que viria aqui e ver um tutorial sobre ataque DDoS. Pessoal tá ousado

João Pedro -

Fiquei curioso, alguém já usou esse método? Como foi a experiência? Estou pensando em testar

Julia IT -

Concordo plenamente! Um ataque DDoS deve ser analisado com muita cautela. Vamos ser sábios

Viviane R. -

Estava precisando de algo assim! Mas qual é a melhor maneira de prevenir um ataque DDoS

Marcos VT -

Para quem está começando, é bem difícil entender tudo apenas lendo. Seria ótimo ter um vídeo explicativo

Ana Clara -

Essas informações podem ser perigosas! Vamos ter responsabilidade ao compartilhar isso

Felipe G. -

Cuidado, galera! Discutir isso abertamente na internet pode atrair as pessoas erradas!

Camila 98 -

Legal! Mas tenho medo de fazer algo errado e acabar causando danos. Alguma dica para evitar problemas?

Tiago IT -

Achei o artigo super top! Alguma chance de ter um guia prático para iniciantes? Seria bem útil!

Sérgio Lima -

Este artigo é uma faca de dois gumes. Pode ajudar ou causar muitos problemas. Leiam com cuidado

Mariana Silva -

Parabéns pelo artigo! Muito bem explicado, mas acho que é importante ter sempre responsabilidade ao compartilhar esse tipo de informação, né?

Gustavo R. -

Alguém sabe se existem cursos que ensinam sobre proteção contra DDoS? Estou interessado